Auch wenn die meisten von uns die Sicherheit ihrer Desktop-PCs und Laptops sehr ernst nehmen – wie die Installation von Antivirus-Software und regelmäßigen Systemprüfungen – so kommen unsere Mobilgeräte jedoch oft zu kurz. Da wir auf unsere Handys mehr angewiesen sind als je zuvor, ist die Handy-Sicherheit zu einem wesentlichen Bestandteil für den Schutz unserer Privatsphäre geworden.

In diesem Handbuch erläutern wir Tipps, Tricks und die optimale Vorgehensweise für Smartphone-Sicherheit im Detail. Lesen Sie weiter, um Ihr Mobilgerät selbst vor den hartnäckigsten Hackern zu schützen.

Teil 1: Wesentliche Tipps zur Smartphone-Sicherheit

Teil 2: Die Sicherheitsrisiken von mobilen WLANs

Teil 3: Wie Sie Ihre Mobilgeräte-Apps schützen und Datendiebstahl vorbeugen

Teil 4: Warum das Laden Ihres Mobilgeräts ein Sicherheitsrisiko darstellt

Teil 5: Die versteckten Risiken von SIM-Karten und SMS-Nachrichten

Teil 6: Warum es wichtig ist, Ihr Gerät zu verriegeln

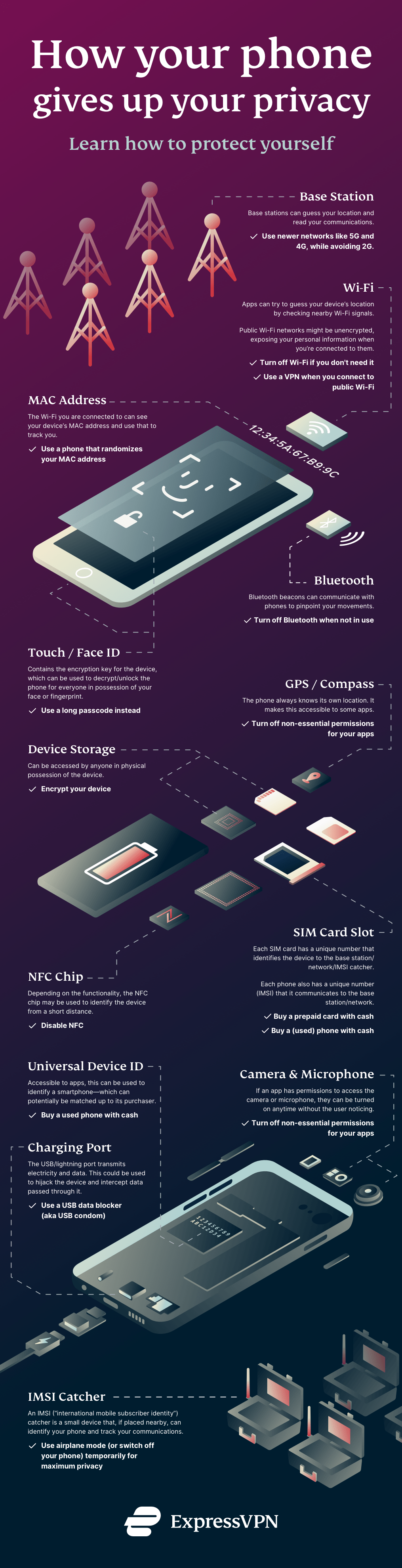

Teil 7: Infografik zur umfassenden Smartphone-Sicherheit

Teil 1: Wesentliche Tipps zur Smartphone-Sicherheit

Die heutigen iPhones, iPads und Android-Geräte sind so fortschrittlich und leistungsstark, dass man quasi einen jederzeit verfügbaren Mini-Computer besitzt. Auf der einen Seite bedeutet dies eine erhöhte Vernetzbarkeit, Produktivität und soziales Networking, auf der anderen Seite jedoch auch eine bedeutende Menge an Daten, die in unseren Hosentaschen aufbewahrt wird und anfällig für Hacker und andere Sicherheitslücken ist.

Smartphones und Tablets werden ungesicherten WLANs ausgesetzt und sind immer mit einer externen Mobilfunkantenne verbunden. Außerdem können diese Geräte auch gestohlen werden. Daher ist es wichtig, sich beim Thema Smartphone-Sicherheit an bewehrten Methoden zu orientieren. Nachfolgend finden Sie diejenigen, die wir empfehlen.

Aktivieren Sie eine Bildschirmsperre

Auf Ihrem Mobilgerät sind Ihre privaten Unterhaltungen, Kontakte, Kreditkartendaten und E-Mails gespeichert. Es empfiehlt sich daher, dieses so unzugänglich wie möglich zu machen.

Die erste Sicherheitsstufe ist normalerweise eine Bildschirmsperre. Um als Sicherheitsmaßnahme zu gelten, muss für das Entsperren einer Bildschirmsperre ein Code oder ein Muster erforderlich sein. Außerdem sollte die Sperre nach einer Inaktivitätsphase automatisch aktiviert werden. Die Standardeinstellung für die meisten Mobilgeräte ist 30 Sekunden, diese Dauer kann jedoch individuell angepasst werden.

Wir empfehlen, die kürzestmögliche Zeitspanne für die automatische Bildschirmsperre einzustellen, um den Zugriff auf die Inhalte Ihres Geräts zu minimieren, falls Sie z. B. Ihr Gerät, während Sie abwesend sind, auf Ihrem Schreibtisch liegen lassen.

Sperren Sie Ihr Mobilgerät stets manuell, wenn Sie es außerhalb Ihrer Reichweite ablegen oder wenn sich jemand Verdächtiges nähert.

Viele Geräte verfügen zudem über einen Fingerabdruckscanner und Gesichtserkennung. Seien Sie vorsichtig im Umgang mit biometrischen Daten als Sicherheitsoptionen. Auch wenn diese Methoden praktischer sind als Passwörter, können sie mit der entsprechenden Ausrüstung außer Gefecht gesetzt werden. Und wenn Ihr Fingerabdruck einmal öffentlich bekannt ist, haben Sie nicht die Möglichkeit, diesen wie ein Passwort einfach zu ändern.

Verschlüsseln Sie Ihre Daten

Öffentliche WLANs sind eventuell nicht verschlüsselt und erfassen möglicherweise gewinnbringend Ihre persönlichen Daten. Nutzen Sie Ihre Lesezeichen, um zu Websites zu navigieren, anstatt Hyperlinks zu verwenden. Vergewissern Sie sich, dass die Verbindung mit TLS verschlüsselt ist (dies wird durch ein Schlosssymbol in Ihrem Browserfenster angezeigt) und verwenden Sie Tor oder ein VPN.

Achten Sie darauf, welche Apps auf Ihre Daten zugreifen können

Nutzen Sie seriöse Apps und überprüfen Sie deren Berechtigungen regelmäßig, um sicherzustellen, dass sie nur Zugriff auf erwartete Daten haben.

Grundsätzlich gilt, laden Sie Apps nur von vertrauenswürdigen Quellen wie Google Play, F-Droid oder dem iOS App Store herunter. Android-Geräte können Drittanbieter-Apps mittels SDK-Kits laden. Wir raten Ihnen jedoch dringend, dabei sehr vorsichtig vorzugehen. Derartige Drittanbieter-Apps wurden nicht von Google überprüft. Stellen Sie stets sicher, dass die Anwendungsdatei aus einer vertrauenswürdigen Quelle stammt und nicht manipuliert wurde.

Außerdem sollten Sie sorgfältig alle Berechtigungen jeder einzelnen App überprüfen, die Sie herunterladen. Eine Antivirus-App beispielsweise benötigt keinen Zugriff auf Ihre Fotos oder Ihr Mikrofon. Wenn Sie der Meinung sind, dass Sie in der Vergangenheit App-Berechtigungen übersehen haben, sollten Sie in Ihren App-Einstellungen eine detaillierte Prüfung vornehmen.

Manchmal ist es ebenso empfehlenswert, einen Frühjahrsputz auf Ihrem Gerät vorzunehmen. Auf unseren Mobilgeräten häufen sich gerne heruntergeladene Apps an, die wir kaum benutzen. Wir empfehlen, diejenigen Apps zu löschen, die Sie längere Zeit nicht geöffnet haben.

Schützen Sie sich vor Schadsoftware

Schadsoftware, die Ihre Daten zur persönlichen oder politischen Bereicherung beschädigen oder stehlen will, ist seit jeher Teil des Internets. Auf Mobilgeräten tarnt sich Schadsoftware gerne als Klon beliebter und vertrauenswürdiger Apps. So ist diese möglicherweise in der Lage, Kontodaten zu stehlen, ohne Genehmigung andere Apps zu installieren oder ungewollte Aktionen auszuführen.

Mit täglich rund 230.000 neuen Schadsoftware-Strains ist es unmöglich, eine umfassende Liste aller Arten von Schadsoftware aufzulisten.

Seien Sie vorsichtig, welche Apps Sie installieren und wer Zugriff auf Ihr Mobilgerät hat. Wenn Sie Zweifel haben, setzten Sie Ihr Gerät auf Werkseinstellungen zurück, um das Betriebssystem Ihres Mobilgeräts in den Originalzustand zurückzuversetzen.

Achten Sie zumindest darauf, keine Apps aus dem App Store oder dem Play Store herunterzuladen, die kein Mindestmaß an Bewertungen aufweisen. Dies könnte ein Hinweis darauf sein, dass diese neu hinzugefügt wurden und nicht dieselben Sicherheitsfunktionen aufweisen wie etablierte Apps. Sie können auch die offiziellen Websites der Appentwickler einer gewünschten App besuchen und dort den entsprechenden Link anklicken.

Lassen Sie Bluetooth nicht aktiviert

Bluetooth ist eine oft übersehene Lücke für Smartphone-Sicherheit, da es Remote-Verbindungen zu Ihrem Gerät zulässt. Bluetooth kann Dritten auch ermöglichen, Sie zu tracken, beispielsweise, wenn Sie durch ein Einkaufszentrum oder ein Büro laufen. Schalten Sie Bluetooth nur dann ein, wenn Sie es benötigen. Das hilft auch Batterie zu sparen!

Rooten Sie Ihr Gerät nicht

Wenn Sie Ihr Mobilgerät rooten oder jailbreaken, werden standardmäßige Sicherheitsfunktionen entfernt und Apps sind möglicherweise in der Lage, auf private Daten wie SIM-Kartendaten und Informationen zu verbundenen Sendemasten zuzugreifen.

Auch wenn es verlockend ist, Ihr Mobilgerät zu rooten, um Zugriff auf Apps außerhalb der offiziellen Stores zu erhalten und mit Ihrem Gerät umzugehen, wie ein Entwickler, ist dies für normale Nutzer nicht zu empfehlen. Wenn Sie aus irgendeinem Grund ein Gerät rooten müssen, empfehlen wir, keine persönlichen Daten auf diesem Gerät zu speichern.

Nutzen Sie Antivirus-Software

Auf jedem modernen Datenverarbeitungsgerät sollte Antivirus-Software installiert sein. Ihre Mobilgeräte jederzeit auf dem neuesten Stand zu halten, ist ebenfalls eine wichtige Erfolgsmethode zum Thema Handy-Sicherheit, da somit Fehler behoben, Zero-Day-Angriffe vorgebeugt und persönliche Daten gesichert werden können. Wir sind der Meinung, dass Sie Ihr Gerät so einstellen sollten, dass es automatisch aktualisiert wird, damit Ihre Apps immer auf dem neuesten Stand sind und Ihr System ordnungsgemäß funktioniert.

Seien Sie vorsichtig mit automatischen Backups

Die meisten Mobilgeräte bieten eine Backup-Funktion, die entweder vom Hersteller oder einem externen Anbieter angeboten wird. Dies ist zwar praktisch, kann Sie jedoch anfällig für zusätzliche Datenschutz- und Sicherheitsprobleme machen.

Wählen Sie die zu sichernden Daten sorgfältig aus. Einige Daten, wie persönliche Nachrichten, App-Daten und Beiträge in sozialen Netzwerken sind in der Cloud möglicherweise schon vorhanden und müssen nicht separat gesichert werden. Wenn Sie verschlüsselte Nachrichten sichern, sollten Sie wissen, dass diese in Ihrem automatischen Backup nicht verschlüsselt bleiben. Dies beeinträchtigt möglicherweise Ihre Sicherheit und die Ihrer Kontakte.

Offline-Backups, wie bei Verwendung Ihres Desktop-Computers oder mit Software wie iTunes, können verschlüsselt werden. Vergewissern Sie sich, einen angemessenen Verschlüsselungscode zu wählen. Nur wenn Sie sicher sind, dass Ihr Backup entsprechend verschlüsselt ist, sollten Sie es in die Cloud hochladen.

Wie man so schön sagt, Vorsorge ist besser als Nachsorge.

Ein klein wenig Ordnung zu halten, kann Sie vor der realen Bedrohung von Datenverlust oder -diebstahl bewahren. Und wir sind uns sicher, dass Sie das nicht erleben wollen.

Teil 2: Die Sicherheitsrisiken von mobilen WLANs

Öffentliches WLAN ist großartig, jedoch keineswegs sicher und selten privat. Wenn Sie sich bewusst sind, welche Daten Sie teilen und mit wem, können Sie WLAN effizienter nutzen, Ihr Risiko für Cyberangriffe reduzieren und Ihr Gerät nach Ihren Vorstellungen konfigurieren.

MAC-Adressen können dazu genutzt werden, Ihr Gerät zu identifizieren

Sobald Sie sich mit einem WLAN-Hotspot verbinden, gibt Ihr Mobilgerät seine MAC-Adresse (Media Access Control) bekannt. Jede Netzwerkschnittstelle besitzt eine solche Adresse und es ist daher möglich, Ihre wiederholten Besuche zu erkennen, sogar in unterschiedlichen Netzwerken.

Seit iOS 8 senden Apple-Geräte eine fingierte, zufällig vergebene MAC-Adresse, was das Verfolgen von Nutzern erschwert. Bei dieser Methode kann Ihr Gerät jedoch immer noch als ein iOS-Gerät erkannt werden und die Methode wird nur bei der Suche nach neuen Netzwerken angewendet. Wenn Sie sich mit einem bekannten Netzwerk verbinden, wird Ihre tatsächliche MAC-Adresse gesendet.

Das Betriebssystem TAILS vergibt standardmäßig zufällige MAC-Adressen. Derartige Software macht es möglich, sich wiederholt mit unterschiedlichen WLAN-Hotspots zu verbinden, ohne verfolgt werden zu können.

MAC-Adressen können auch dazu genutzt werden, die Sicherheit Ihres privaten oder geschäftlichen WLANs zu verstärken. Hierfür müssen Sie alle Geräte, die Zugriff auf Ihr Netzwerk haben sollen, anhand deren MAC-Adresse identifizieren und diese einer Whitelist hinzufügen. Somit werden alle unbekannten Geräte von Ihrem Netzwerk blockiert.

Eine andere Methode zum Schutz Ihrer Privatsphäre ist, den Namen Ihres Mobilgeräts über die Einstellungen zu ändern. Ihr Gerät gibt nämlich wahrscheinlich seinen Namen an den WLAN-Zugriffspunkt weiter, mit dem es verbunden ist. Standardmäßig handelt es sich dabei entweder um eine Beschreibung Ihres Mobilgeräts, den Namen, den Sie beim Einrichten Ihres Mobilgeräts eingegeben haben, oder eine Kombination der beiden wie beispielsweise „Patricias iPhone“.

WLAN-Router können Ihre übertragenen Daten auslesen

Wenn Sie mit einem WLAN verbunden sind, sollten Sie beachten, dass der Router alle über ihn übertragenen Daten auslesen kann. Dazu gehört immer die Ziel-IP-Adresse Ihres gesamten Internetverkehrs, wodurch Systemadministratoren einen umfassenden Überblick darüber erhalten, welche Dienste die einzelnen Geräte nutzen und welche Websites jeder im Netzwerk besucht.

Bei unverschlüsselten Verbindungen (diejenigen ohne Schlosssymbol in der Adresszeile) sind Netzwerkbetreiber in der Lage, alles zu überwachen, was Sie sich auf dieser Website ansehen sowie alle Daten, die Sie übertragen. Egal ob es sich dabei um hochgeladene Fotos oder ausgefüllte Formulare handelt.

Dazu zählen E-Mails, Chats, Passwörter und andere persönliche Daten. Achten Sie darauf, dass die TLS-Verschlüsselung (Transport Layer Security) gegeben ist und übertragen Sie niemals sensible Daten über eine unverschlüsselte Verbindung.

Indem Sie ein VPN oder Tor verwenden, können Netzwerkbetreiber die Inhalte Ihres Internetverkehrs (z. B. die Websites, die Sie besuchen oder die Apps, die Sie nutzen) nicht mehr einsehen, jedoch immer noch die genutzte Datenmenge schätzen.

Ein VPN ist robuster, da es den gesamten eingehenden und ausgehenden Internetverkehr Ihres Geräts verschlüsselt, einschließlich Apps von Drittanbietern. Tor verschlüsselt lediglich Ihren Datenverkehr in Ihrem Browser.

Unverschlüsselte WLANs machen Ihren Internetverkehr für alle sichtbar

WLANs bedienen sich zahlreicher Protokolle, um den eingehenden und ausgehenden Datenverkehr Ihres Geräts zu verschlüsseln. Leider sind nicht alle diese Protokolle sicher und viele verwenden keinerlei Verschlüsselung.

Sie haben sich bestimmt schon einmal mit einem WLAN-Zugriffspunkt verbunden, für den kein Passwort erforderlich war. Auch wenn dies sehr praktisch und zeitsparend ist, bedeutet dies, dass dieser Zugriffspunkt keinerlei Verschlüsselung verwendet.

Ihre Online-Aktivitäten können entsprechend von böswilligen Dritten abgefangen werden und sind anfällig für Man-in-the-Middle-Angriffe und andere Methoden. Wenn es um öffentliche WLANs geht, stellen ungesicherte Netzwerke das größte Sicherheitsrisiko dar, da diese Sie anfällig für Angriffe machen – nicht nur durch den Router, sondern auch durch Geräte in der Nähe. WLANs, die eine Anmeldeseite anzeigen, nachdem Sie sich verbunden haben, sind ebenso gefährdet.

Dieses Risiko gilt insbesondere für öffentliche und kostenlose WLAN-Zugriffspunkte wie in Parks, Flughäfen oder Cafés. Achten Sie bei der Einrichtung Ihres eigenen WLANs darauf – egal ob Sie sich zuhause oder an einem öffentlichen Ort befinden – stets ein Passwort einzurichten und ein sicheres Protokoll zu wählen, bevorzugt WPA2.

Indem Sie ein VPN verwenden, sind Sie vor diesen Angriffen geschützt und vor allem in ungeschützten WLANs ist deren Verwendung besonders wichtig.

WLANs können Ihren Standort innerhalb eines Gebäudes abschätzen

Systemadministratoren können die Signalstärke Ihres Geräts und die unterschiedlichen Zugriffspunkte in Relation zu anderen Geräten im Netzwerk dazu verwenden, Ihren Standort ziemlich genau abzuschätzen.

Diese Daten können nicht nur dazu genutzt werden, Ihre Bewegungen innerhalb eines Gebäudes oder eines öffentlichen Raums zu verfolgen, sondern können auch anderen Daten zugeordnet werden, die sich anhand Ihrer Verbindung sammeln lassen, wie Kaufbelege von Geschäften oder CCTV-Aufzeichnungen, wodurch ein akkurates Verhaltensprofil erstellt werden kann.

Mit Zugriff auf die richtigen Daten können geübte Personen eine IP-Adresse einer Kreditkartennummer oder sogar einem Gesicht zuordnen. Sich dagegen zu wehren ist schwierig, besonders dann, wenn Sie viel Zeit in einem Netzwerk verbringen.

Wir empfehlen, sich idealerweise immer der Masse anzupassen. Verlassen Sie nicht als letzter das Café und versuchen Sie, an einem Tisch zwischen allen anderen zu sitzen. Es ist außerdem von Vorteil, einen Platz zu finden, der nicht videoüberwacht wird, aber das ist nicht einfach.

Eine automatische Verbindung zu einem Netzwerk kann gefährlich sein

Wenn Ihr WLAN so eingestellt ist, dass Sie automatisch verbunden werden, zwingen Sie Ihr Mobilgerät dazu, ständig nach Netzwerken zu suchen, mit denen es zuvor schon einmal verbunden war, und erneut eine Verbindung herzustellen. Ihr Mobilgerät nutzt zur Identifizierung dieser Netzwerke deren Netzwerknamen und dieser lässt sich leicht fälschen.

Es gibt keine Garantie dafür, dass ein WLAN mit dem Namen „Starbucks“ tatsächlich von Starbucks betrieben wird. In der Tat kann jeder ganz einfach ein böswilliges Netzwerk mit diesem Namen einrichten und somit erreichen, dass alle Geräte, die sich normalerweise mit dem Starbucks-WLAN verbinden, automatisch verbunden werden, wenn sie in Reichweite sind.

Sobald die Verbindung hergestellt ist, gibt das Gerät seinen Namen dem Router preis und einige Ihrer verwendeten Dienste könnten sich automatisch aktivieren. Ist die Verbindung unverschlüsselt, können diese Daten vom Anbieter des WLANs und anderen um Sie herum ausgelesen werden.

Wir empfehlen Ihnen, Ihr WLAN ausgeschaltet zu lassen und es nur dann einzuschalten, wenn Sie sich aktiv mit einem WLAN verbinden wollen.

Teil 3: Wie Sie Ihre Mobilgeräte-Apps schützen und Datendiebstahl vorbeugen

Was Ihre Geräte angeht, sind die darauf gespeicherten Daten nur so sicher, wie die installierten Apps.

Wie oben erläutert, sollten Sie Apps nur über deren offizielle Quelle herunterladen. Idealerweise handelt es sich dabei um F-Droid, Google Play, den Apple App Store und jede andere Quelle, die Sie selbst sorgfältig verifiziert haben.

Alternativ können versierte Nutzer die entsprechenden Apps auch selbst entwickeln, wenn es sich um Open-Source-Code handelt oder Installationspakete direkt über den Entwickler bezogen und verifiziert werden können.

App-Berechtigungen

Sowohl iOS als auch Android bieten Ihnen die Möglichkeit, die Berechtigungen, die Sie Ihren Apps geben, entsprechend anzupassen. Sie können somit den Zugriff auf Dinge wie GPS, Kamera, Mikrofon und Fotos einschränken.

Nutzen Sie diese Möglichkeit! Seien Sie den Berechtigungen, nach denen Apps fragen, gegenüber skeptisch und lassen Sie nur diejenigen zu, die Sie für absolut notwendig halten. Eine Chat-App muss nicht ständig Ihren Standort kennen und eine Zahlungs-App benötigt keinen ständigen Zugriff auf Ihre Fotos. Eine Taschenlampen-App sollte gar nicht erst nach Berechtigungen fragen.

Beachten Sie, dass die meisten Startups und deren Apps besonders datenhungrig sind und das Verkaufen von Nutzerdaten möglicherweise die einzige oder erfolgversprechendste Monetarisierungsstrategie einer kostenlosen App oder Dienstes ist. Gehen Sie daher bewusst vor, wenn Sie Apps herunterladen, da diese möglicherweise von Ihnen profitieren wollen.

Sie sollten außerdem gelegentlich die Einstellungen Ihres Mobilgeräts durchsehen und prüfen, welche Apps Sie installiert haben und welche Berechtigungen diese haben. Wenn Sie das Gefühl haben, dass einige davon übertrieben sind, können Sie diese entziehen oder die App vollständig löschen.

Warnsignale, dass Ihre Apps Sie möglicherweise ausspionieren

Zu den wichtigsten Warnsignalen zählen übermäßiger Batterieverbrauch, Netzwerkauslastung oder Speicherverbrauch. Auch wenn diese Symptome nicht unbedingt bedeuten, dass Sie ausspioniert werden, sind sie dennoch sichere Nebeneffekte von Spyware.

Verlassen Sie sich auf Ihre Intuition und die in Ihrem Mobilgerät integrierten Funktionen zur Überwachung dieser Indikatoren. Apps, die versprechen, Ihre Batterie, Ihr Netzwerk oder Ihren Speicher zu optimieren sind selten zuverlässig und stellen ein erhöhtes Risiko des Datenverlusts Ihres Systems dar.

Verschlüsselt Ihre App Ihre Daten?

Die Art und Weise, wie Apps Ihre Daten im Hintergrund handhaben, ist nicht immer eindeutig und erfordert in der Regel hochentwickelte Analysetools. Im Umgang mit Apps, besonders solchen ohne nennenswerte Reputationen, empfiehlt es sich, bei der Eingabe von Daten besondere Sorgfalt walten zu lassen, besonders in Bezug auf persönliche Daten wie Ihre Sozialversicherungsnummer oder Zahlungsdaten.

Auch wenn Sie alle notwendigen Vorkehrungen treffen, besteht immer das Risiko, dass App-Entwickler Ihre Daten nicht ordnungsgemäß in der Cloud speichern. Lesen Sie die Nutzungsbedingungen eines Anbieters sorgfältig durch und bevorzugen Sie diejenigen Apps und Dienste, die ausdrücklich den Schutz Ihrer Privatsphäre zusichern. Wählen Sie ein starkes Passwort und nutzen Sie möglichenfalls einen Passwort-Manager.

Es ist äußerst wichtig, sicherzustellen, dass Ihr Passwort als Hashwert auf dem Server gespeichert wird. Ein deutliches Anzeichen dafür, dass eine App diese grundsätzliche Vorgehensweise nicht beachtet ist, wenn die Länge Ihres Passworts beschränkt ist oder keine Sonderzeichen verwendet werden können.

Ein weiterer beachtenswerter Aspekt ist, ob Daten während der Übermittlung mittels HTTPS verschlüsselt werden. Im Gegensatz zu Ihrem Browser ist es Ihnen eventuell nicht möglich, manuell zu verifizieren, ob die Verbindung verschlüsselt ist oder ob Zertifikate ordnungsgemäß überprüft wurden. Stattdessen müssen wir uns auf die Versprechen der App-Entwickler, die Richtlinien deren Plattformen (der Apple App Store beispielsweise verlangt, dass neue Apps standardmäßig HTTPS verwenden) und die Kompetenz deren Entwickler verlassen.

Um die Zuverlässigkeit einer App zu beurteilen, sehen Sie sich deren Website an und wie sich diese im App Store präsentiert. Wird die App regelmäßig aktualisiert? Ist sie gut dokumentiert und sind Änderungsprotokolle verfügbar?

Zwei-Faktor-Authentifizierung

Zusätzlich zu Ihrem Passwort können Sie die Zwei-Faktor-Authentifizierung (2FA) nutzen, um Ihr Gerät zu sichern. Dabei handelt es sich um ein zweites Passwort, das nur für einen kurzen Zeitraum gültig ist. Dieses kann auf Ihrem Mobilgerät oder einem externen Gerät generiert werden oder Ihnen per SMS oder E-Mail zugesendet werden.

Am sichersten ist es, wenn der Code auf Ihrem Mobilgerät oder einem externen Gerät generiert wird. Dies kann jedoch zu Problemen führen, sollten diese Geräte abhandenkommen.

Wenn Ihnen der Code per SMS zugesendet wird, sollten Sie wissen, dass diese Daten möglicherweise von jemandem in der Nähe oder einer anderen App auf Ihrem Mobilgerät abgefangen werden können. Daher ist die beste Methode für die Zwei-Faktor-Authentifizierung ein Hardwaregerät mit FIDO-U2F-Standard. Wenn Sie kein derartiges Gerät besitzen, können Sie eine App wie Google Authenticator oder Duo nutzen.

Teil 4: Warum das Laden Ihres Mobilgeräts ein Sicherheitsrisiko darstellt

Mobilgeräte nutzen zum Laden der Batterie als auch zum Herunterladen von Daten denselben physischen Anschluss. Das ist vorteilhaft für die Nutzer, da weniger Kabel nötig sind, um mehr Aufgaben zu bewältigen, erhöht jedoch leicht das Sicherheitsrisiko.

Beispielsweise zögern wir nicht, unsere USB-Kabel in Steckdosen in Einkaufzentren, Bahnhöfen, Bussen und Flugzeugen zu stecken. Dabei ist es jedoch möglich, dass wir unbeabsichtigt unser Mobilgerät mit einem Computer verbinden, dem wir nicht vertrauen, und der seinerseits versuchen kann, ohne unsere Einwilligung auf unser Gerät zuzugreifen.

Flugzeuge ermöglichen Ihnen beispielsweise, Ihre Geräte an Bord zu laden. Der Flugzeugcomputer wird regelmäßig versuchen, auf Ihr Gerät zuzugreifen. Das ist praktisch, wenn Sie Medien auf dem Bildschirm im Vordersitz abspielen wollen, aber können wir diesen Computern wirklich vertrauen?

Um sich zu schützen, sollten Sie Ihr eigenes Ladegerät mitführen und dieses in eine normale Steckdose stecken anstatt in den USB-Anschluss. Es gibt außerdem Kabel auf dem Markt, die nur den Strom und keine Daten übertragen. Zudem können Sie „USB-Kondome“ verwenden, die sicherstellen, dass während dem Ladevorgang keine Daten übertragen werden.

Die versteckten Risiken von SIM-Karten und SMS-Nachrichten

Ihre SIM-Karte (Subscriber Identity Module) ist für einige Sicherheitslücken auf Ihrem Mobiltelefon verantwortlich.

Viel schlimmer ist jedoch, dass die SIM-Karte es sehr einfach macht, Sie auf der ganzen Welt zu verfolgen. Lassen Sie uns diese Abläufe etwas genauer ansehen:

Mobiltelefon-Tracking

Solange Sie eine gültige SIM-Karte eingelegt haben, wird Ihr Mobiltelefon versuchen, sich mit einer Basisstation zu verbinden. Sobald eine Verbindung hergestellt wurde, wird es weiterhin Signale an nahegelegene Basisstationen senden, um eine stabile Verbindung zu gewährleisten, für den Fall, dass Sie eine Nachricht oder einen Anruf erhalten. Das Entfernen der SIM-Karte aus Ihrem Mobiltelefon garantiert Ihre Anonymität nicht. Die meisten Mobiltelefone halten auch ohne eine SIM-Karte eine Verbindung aufrecht, z. B. für den Fall eines Notrufs. Den Flugmodus zu aktivieren kann helfen, jedoch lässt sich nur durch das Entfernen der Batterie garantieren, dass Sie über dieses Gerät nicht verfolgbar sind.

Mobilfunkunternehmen können verfolgen, mit welchen Basisstationen Sie verbunden sind und dies mit der Signalstärke abgleichen, um Ihren Standort mit erstaunlicher Präzision zu triangulieren. Alles, was dazu nötig ist, ist ein eingeschaltetes Mobiltelefon und eine eingelegte SIM-Karte. Auch Indikatoren wie Ihre Geschwindigkeit und Ihr Standort lassen sich nutzen, um beispielsweise zu bestimmen, ob Sie sich in einem Fahrzeug oder in einem Hochhaus befinden.

Gehen Sie nicht davon aus, dass diese erhobenen Daten von Telekommunikationsfirmen geheim gehalten werden. Zahlreiche Anbieter schützen Ihre Systeme nicht ordnungsgemäß gegen Eindringlinge und geben somit die Geolokationen quasi öffentlich bekannt. Tatsächlich verkaufen einige Anbieter sogar die Standortdaten ihrer Nutzer an Werbetreibende.

Darüber hinaus können sie diese Daten an Strafverfolgungsbehörden weitergeben, was nicht selten der Fall ist. Um Sie jedoch präziser zu verfolgen, benötigen Strafverfolgungsbehörden ein Gerät wie etwa ein Stingray.

Was sind Stingrays?

Stingrays sind eine beliebte Art von IMSI-Catcher (International Mobile Subscriber Identity). Diese Geräte sind etwa so groß wie ein Schuhkarton und können an allen möglichen Fahrzeugen wie Autos oder Flugzeugen befestigt oder sogar in einem Rucksack transportiert werden.

Stingrays funktionieren mit allen Geräten, die mit dem GSM-Netzwerk verbunden sind. Auch wenn Stingrays in 3G- oder 4G-Netzwerken weniger effektiv sind, können sie immer die Telefonnummer und den Standort einer Zielperson ermitteln. Indem die Zielperson dazu gebracht wird, sich mit einem weniger sicheren 2G-Netzwerk zu verbinden, können sie gegebenenfalls sogar Telefonanrufe und SMS-Nachrichten abfangen.

Auch wenn jedes Mobiltelefon sich bei der Basisstation des Mobilfunkanbieters authentifizieren muss, ist dies andersherum nicht der Fall. Aufgrund dieser gemeinhin bekannten Schwachstelle des GSM-Netzwerks, kann jeder, der über die entsprechenden Ressourcen verfügt (Stingrays kosten etwa 16.000 bis 125.000 USD pro Stück) eine Basisstation imitieren, mit dem Ergebnis, dass alle in der Nähe befindlichen Mobiltelefone sich unwissentlich mit dieser verbinden.

Auf diese Weise können die Betreiber eines Stingray eine Liste aller Gerätekennungen von Mobiltelefonen in der Umgebung ermitteln und in einigen Fällen möglicherweise sogar alle Telefongespräche und Textnachrichten eines Opfers abhören. Dieser Vorgang wird Man-in-the-Middle-Angriff genannt.

Wir wissen nicht, ob Geheimdienste oder Strafverfolgungsbehörden derartige Techniken ebenso problemlos anwenden können, um ihrerseits mobile Daten auszulesen und abzufangen, dies liegt jedoch sicherlich im Bereich des Möglichen.

Eine Verschlüsselung auf die Schnelle zu knacken, ist sehr schwierig. Es kann jedoch davon ausgegangen werden, dass ein Geheimdienst von gewisser Größe die Verschlüsselungscodes bereits entwendet oder diese im Namen der nationalen Sicherheit beantragt hat.

Stingrays werden verdeckt eingesetzt und deren Nutzung ist so geheim, dass diese oft noch nicht einmal vor Gericht preisgegeben wird. Bei diesen Geräten handelt es sich um Tools zur Massenüberwachung und als solche ist deren Nutzung für Ermittlungen in den seltensten Fällen von einem Gericht autorisiert. Da die Nutzung von Stingrays mittlerweile jedoch weiter verbreitet ist, ist die Öffentlichkeit sich dieser Geräte und deren Funktionsweise zunehmend bewusst.

Wenn eine Strafverfolgungsbehörde, ein Krimineller oder ein Spion mehrere Geräte zur Verfügung hat, können diese simultan eingesetzt werden, um die Standorte der Mobiltelefone von Tatverdächtigen zu berechnen. Ein ähnliches Ergebnis kann erzielt werden, indem die Geräte bewegt werden, wie etwa mit einem kleinen Flugzeug.

Teil 5: Die versteckten Risiken von SIM-Karten und SMS-Nachrichten

Den Flugmodus zu aktivieren kann hilfreich sein, jedoch kann nur durch das Entfernen der Batterie garantiert werden, dass Sie nicht verfolgt werden können. Für fortschrittliche Nutzer gibt es die Möglichkeit, eine spezifische Software auf dem Mobiltelefon auszuführen, die Stringrays aufspüren und, wenn gewünscht, Ihr Mobiltelefon abschalten kann.

- Diese Software ist jedoch experimentell und nicht umfassend getestet. Öffentliche WLANs, VPNs und VoIP-Dienste zu nutzen und für diese mit Bitcoin zu bezahlen sind gute Alternativen für abgehende Anrufe. Eingehende Anrufe über VoIP bieten weniger Privatsphäre, da man sich für diese Dienste registrieren muss, können jedoch trotzdem ein effektives Tool sein, wenn Sie vor allem Ihren Standort verbergen wollen. Hier ist zu ergänzen, dass derartige Telefonate niemals verschlüsselt sind und daher einfach abgehört werden können.

Verschlüsselte Telefonate sind möglich mit Software wie Signal und FaceTime, jedoch nur, wenn beide Seiten diese Software nutzen.

Eine andere Möglichkeit ist, regelmäßig die SIM-Karte zu wechseln. Dies macht eine Verfolgung zwar nicht unmöglich, reduziert jedoch die Menge an Daten, die Schnüffler sammeln können. Dabei ist jedoch wichtig, SIM-Karten nicht zu häufig zu wechseln. Es kann nämlich anhand der Tatsasche, dass zwei Telefonnummern nie gleichzeitig aktiv sind, möglicherweise ein Zusammenhang zwischen diesen Telefonnummern hergestellt werden.

Eine weitere Hürde dieser Strategie ist, dass die SIM-Karten unabhängig voneinander in separaten Geschäften gekauft und bar bezahlt werden müssen. Werden die Karten in dasselbe Mobiltelefon eingelegt, können andere Seriennummern und Erkennungsmerkmale dem Mobilfunkunternehmen oder Geheimdienst ermöglichen, einen Zusammenhang herzustellen.

Um sich bestmöglich vor der Standortverfolgung mittels SIM-Karten zu schützen, sollten Sie sicherstellen, dass Sie Ihre SIM-Karten über separate Anbieter in bar erwerben, diese nicht registriert oder separat unter falschen Namen registriert sind und in separaten Geräten genutzt werden. Die Karten sollten niemals in derselben Gegend genutzt werden und Sie müssen darauf achten, dass beide Geräte ausgeschaltet sind, wenn Sie sich zwischen Standorten bewegen.

Hacken einer SIM-Karte

Unglücklicherweise ist nicht die Standortverfolgung das größte Sicherheitsproblem, sondern die SIM-Karte selbst. Im Grunde ist das Modul einer SIM-Karte ein kleiner Computer, der sofort einsetzbar ist, fremden Code ausführen und auf diesen reagieren kann und zudem per Fernzugriff zugänglich ist.

Der größte bekannte Hackerangriff, der diese problematische Architektur ausnutzte, wurde 2013 aufgedeckt, als IT-Analytiker entdeckten, dass 750 Millionen Mobiltelefone ein veraltetes Verschlüsselungsverfahren verwendeten, das für Angreifer kein großes Hindernis darstellte.

Mit diesem Sicherheitsschlüssel konnten Angreifer neue Software auf das SIM-Modul herunterladen, Textnachrichten an die Kontakte im Adressbuch versenden oder das Anrufbeantworterpasswort des Benutzers ändern.

Wenn Sie eine SIM-Karte verwenden, die vor 2013 ausgestellt wurde, besteht eine 10%ige Chance, dass dieses Problem noch besteht.

Diese Verschlüsselungscodes können jedoch auch auf andere Weise kompromittiert werden, besonders von finanziell gut ausgestatteten staatlichen Akteuren.

Im Rahmen der Enthüllungen durch Snowden, hat The Intercept aufgedeckt, wie amerikanische und britische Geheimdienste die Verschlüsselungscodes von Milliarden von SIM-Karten der Firma Gemalto entwendet haben. Die niederländische Firma stellt SIM-Karten für mehr als 450 Telekommunikationsfirmen auf der ganzen Welt her. Diese Verschlüsselungscodes hätten es den Geheimdiensten ermöglicht, abgefangenen Datenverkehr anhand einer fortschrittlicheren und nicht aufzuspürenden Version eines Stringray zu entschlüsseln.

SMS-Nachrichten und Kontakte

Auch wenn Sie eine umfassende Festplattenverschlüsselung eingerichtet haben, speichert Ihr Mobiltelefon Textnachrichten und Kontaktdaten möglicherweise immer noch direkt auf der SIM-Karte. Diese Daten sind unverschlüsselt und für jedermann zugänglich, der sich Zugriff verschaffen kann.

SIM-Klonung / SIM-Swapping

Ihre SIM-Karte zu klonen ist kompliziert, aber nicht unmöglich. Wenn ein Angreifer physischen Zugriff auf Ihre SIM-Karte hat, wäre es möglich, Ihren privaten Verschlüsselungscode zu extrahieren. Wird ein Auslesegerät zwischen Ihre SIM-Karte und Ihr Mobiltelefon geschaltet, besteht zudem beispielsweise die Möglichkeit eines Man-in-the-Middle-Angriffs.

Der einfachere Weg, Ihre SIM-Karte zu klonen, wäre, sich als der Nutzer auszugeben und sich direkt an den Mobilfunkanbieter zu wenden und nach einer Kopie zu fragen. Einige Mobilfunkanbieter stellen, ohne dass man sich großartig ausweisen muss, direkt oder per Post Zweit- oder Ersatz-SIM-Karten zur Verfügung.

Das bedeutet, dass Sie viel Vertrauen in Ihren Mobilfunkanbieter haben müssen. Wenn es jemandem gelingt, sich bei Ihrem Mobilfunkanbieter für Sie auszugeben und eine Zweit-SIM-Karte zu ergattern, kann diejenige Person für Sie bestimmte Textnachrichten und Telefonanrufe erhalten und Telefonate und Textnachrichten in Ihrem Namen (und auf Ihre Rechnung) führen.

Dies kann gravierende Auswirkungen auf Ihre Smartphone-Sicherheit haben, besonders dann, wenn Ihre Zwei-Faktor-Authentifizierungslösung Codes per Textnachricht versendet.

Diese auch als SIM-Swapping bezeichnete Methode sorgte für Schlagzeilen, nachdem im August 2019 das private Konto von Twitter CEO Jack Dorsey gehackt wurde.

Die Auswirkungen von SIM-Swapping sind gravierend – besonders, wenn man bedenkt, dass nur wenig unternommen werden kann, um dies zu verhindern. Am einfachsten lässt sich diese Methode daran erkennen, dass Sie plötzlich keinerlei Empfang mehr haben und dieser auch dann nicht wieder kommt, wenn Sie Ihr Mobiltelefon neu starten. Dies zeigt, dass etwas nicht stimmt, und zwar nicht auf Ihrer Seite.

SIM-Jacking

Eine neue Sicherheitslücke bei SIM-Karten, die im September 2019 entdeckt wurde, war das Ergebnis von schädlichen Textnachrichten, die Spyware-Code enthielten. Sobald ein Nutzer eine derartige Textnachricht öffnete, wurde der Code aktiviert und ermöglichte Hackern, Telefonate, Nachrichten und Standortdaten auszulesen.

Diese Sicherheitslücke bediente sich einer Software namens S@T-Browser, die Teil des SIM-Application-Toolkits ist. Auch wenn dieser Browser in den Industriestaaten eigentlich keinen Einsatz mehr findet, wird er im Mittleren Osten, Nordafrika und Osteuropa noch weiterhin genutzt.

Ziel dieses Angriffs, der einer privaten Firma zugeschrieben wurde, die im Auftrag von Regierungsbehörden agierte, waren Mobiltelefonanbieter.

Teil 6: Warum es wichtig ist, Ihr Gerät zu verriegeln

Die primäre Sicherheitsebene, die Sie besonders ernst nehmen sollten, ist ein entsprechend sicheres Passwort für Ihren Lockscreen. Dadurch wird es Dritten deutlich erschwert, ohne Ihre Einwilligung auf Ihr Mobilgerät zuzugreifen.

Auch wenn allgemein angenommen, ist das Entsperren Ihres Geräts per Fingerabdruck nur wenig hilfreich für die Smartphone-Sicherheit. Ein Fingerabdruck lässt sich einfach aus einem Foto Ihres Daumens klonen, um damit Ihr Telefon zu entsperren. Und während Sie in den meisten Rechtssystemen auf legalem Wege nicht dazu gezwungen werden können, Ihr Passwort preiszugeben, kann Ihr Fingerabdruck ganz legal ohne Ihre Zustimmung zum Entsperren Ihres Mobiltelefons verwendet werden.

Verschlüsseln Sie Ihre Festplatte

Apple verschlüsselt Festplatten seit iOS 8 standardmäßig. Dies schützt die Nutzer deutlich besser vor willkürlichen Durchsuchungen und vor Missbrauch persönlicher Daten, sollte das Mobiltelefon verloren gehen.

Android bietet ebenso eine Möglichkeit für seine Nutzer, deren Festplatten zu verschlüsseln. Diese Funktion muss jedoch freigeschaltet werden und ist nicht standardmäßig aktiviert.

Die Verschlüsselungsoption für Ihr Gerät finden Sie in Ihren Einstellungen.

Wenn auch nicht einfach, so ist es dennoch möglich, Ihre persönlichen Daten ohne Ihre Einwilligung aus Ihrem Mobiltelefon zu extrahieren, wenn Ihre Festplatte nicht verschlüsselt ist. Technologieunternehmen wurden auch dabei erwischt, wie sie Strafverfolgungsbehörden dabei halfen, Geräte zu entsperren.

Wählen Sie ein sicheres Passwort

Auch wenn sowohl Apple als auch Google Maßnahmen zum Schutz Ihrer verschlüsselten Daten vor Hackern ergreifen, indem die Anzahl der fehlerhaften Passworteingaben limitiert wird oder die Festplatte nach einer bestimmten Anzahl an Fehlversuchen gelöscht wird, ist der beste Schutz immer noch ein sicheres Passwort.

Wählen Sie ein Passwort, das mindestens 12 Zeichen umfasst. Verwenden Sie außerdem eine Kombination aus Zahlen, Groß- und Kleinbuchstaben. Eine weitere Alterative ist Diceware, womit Sie ein Passwort erstellen können, das aus vier bis fünf Wörtern besteht.

Teil 7: Infografik zur umfassenden Smartphone-Sicherheit

Wir haben diese Grafik entwickelt, um umfassend darzustellen, wie Ihr Smartphone möglicherweise seine Daten preisgibt.

30-Tage Geld-zurück-Garantie