Was ist Tor? Wie funktioniert es und ist die Nutzung sicher?

Tor ist ein kostenloses Open-Source-Tool, mit dem Du Deinen Standort, Deine Identität und Deine Aktivitäten verbergen kannst. Die meisten Menschen nutzen es zum privaten Surfen. Doch birgt die Nutzung auch Risiken?

Tor richtet sich nicht mehr nur an Technikexperten oder Journalisten. Da es immer schwieriger wird, die Privatsphäre im Internet zu schützen, nutzen immer mehr normale Nutzer Tor, um Tracker zu blockieren, Suchanfragen privat zu halten oder ohne Einschränkungen auf Inhalte zugreifen zu können. Millionen von Menschen nutzen das Tor-Netzwerk täglich, was ein Beweis dafür ist, dass es sich etabliert hat.

Doch ist es tatsächlich sicher? Kann man trotzdem noch verfolgt werden? Und wie schneidet es im Vergleich zu Tools wie VPNs oder Proxys ab? In diesem Leitfaden erklären wir, wie Tor funktioniert, welche Vor- und Nachteile es hat, wie man es sicher nutzt und ob es für Dich geeignet ist.

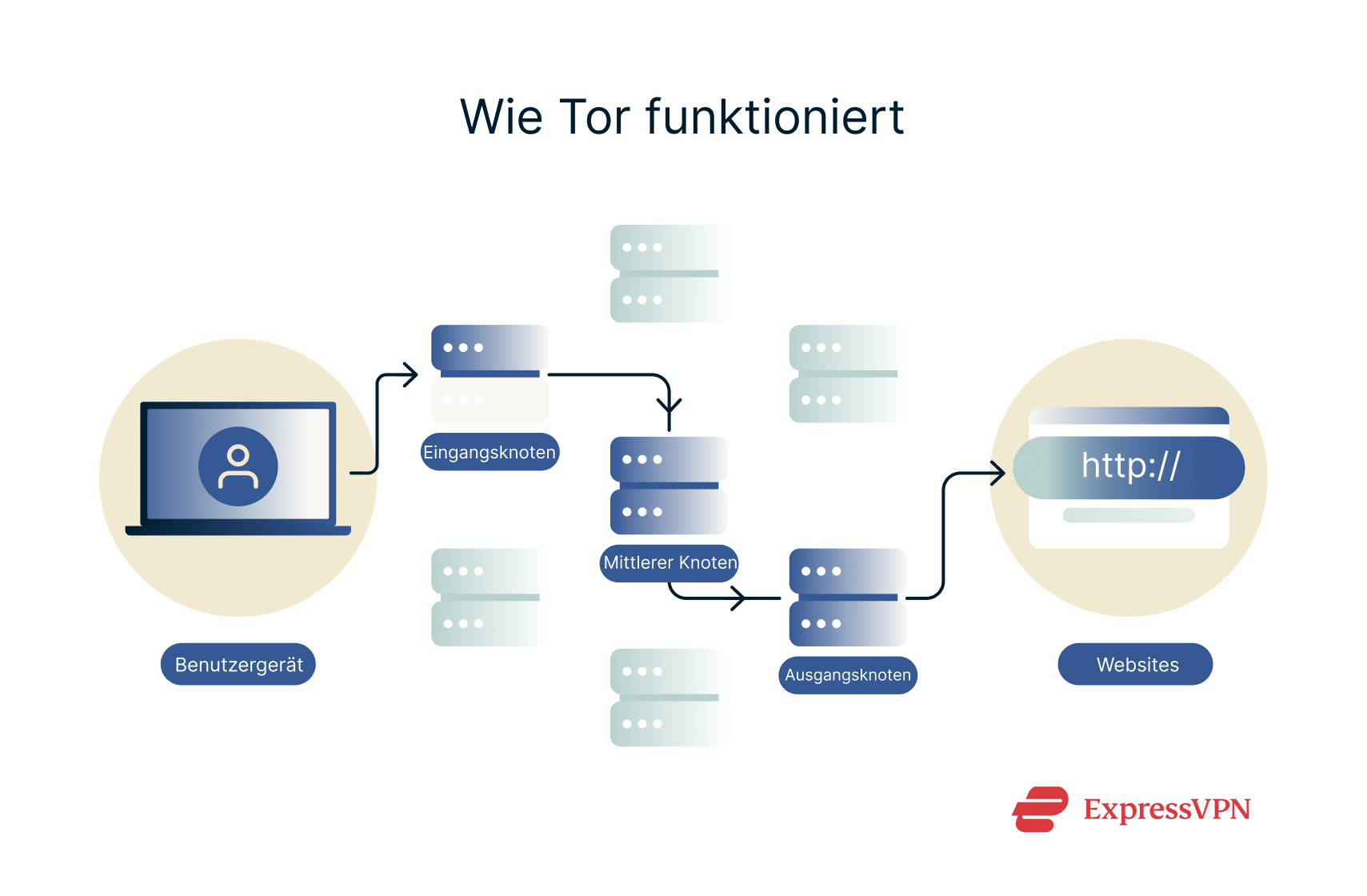

Wie funktioniert Tor?

Tor (The Onion Router) ist ein kostenloses Open-Source-Tool, das Dir hilft, online anonym zu bleiben, indem es Deine Identität und Deine Internetaktivitäten verbirgt. Anstatt Deine Daten direkt an eine Website zu senden, leitet Tor sie über mindestens drei zufällig ausgewählte Server (Eingangs-, Zwischen- und Ausgangsserver) weiter. Diese Server werden von Freiwilligen auf der ganzen Welt betrieben. Man bezeichnet diese Server auch als Knoten oder Relays.

Um Deine Identität zu schützen, verwendet Tor eine Technik, die als „Onion Routing” bezeichnet wird. Deine Daten werden dabei wie eine Zwiebel in mehrere Verschlüsselungsschichten eingehüllt. Jeder Knoten in der Kette entschlüsselt nur eine Schicht und gibt lediglich die Informationen weiter, die erforderlich sind, um die Daten an den nächsten Knoten zu leiten. Kein einzelner Knoten kennt somit weder den Ursprung noch das Ziel der Daten.

Der Ausgangsknoten sendet Deine Daten ohne die Verschlüsselung von Tor an ihren endgültigen Bestimmungsort. Wenn Du also eine normale Website ohne HTTPS besuchst, könnte ein böswilliger Ausgangsknoten Deinen Datenverkehr einsehen oder verändern. Achte bei Nicht-Onion-Seiten deshalb immer auf HTTPS. Dies gilt nicht für .onion-Seiten, die innerhalb von Tor durchgehend durch Ende-zu-Ende-Verschlüsselung geschützt sind. Einige verwenden ebenfalls HTTPS, was jedoch oft als unnötig angesehen wird und die Anonymität beeinträchtigen kann.

Die meisten Menschen nutzen Tor über den Tor-Browser, der auf Mozilla Firefox basiert. Er sieht aus wie jeder andere Browser, funktioniert im Hintergrund jedoch ganz anders. Während der „Private”- oder „Inkognito”-Modus in einem herkömmlichen Browser nur die lokale Speicherung des Verlaufs verhindert, hilft Tor dabei, die Nachverfolgung im Internet zu blockieren, indem es Deine IP-Adresse und Deine Online-Aktivitäten verbirgt.

So schützt Tor Deine Anonymität im Internet

Tor verbirgt Deine echte IP-Adresse vor der Website, auf die Du zugreifst, und zeigt stattdessen die IP-Adresse des Ausgangsknotens an. Dieser kann sich in einem völlig anderen Land befinden, was eine Rückverfolgung zu Dir erheblich erschwert.

Was Tor wirklich auszeichnet, ist, dass es von keinem einzelnen Unternehmen kontrolliert wird. Es gibt keine zentrale Behörde und keine Datenprotokolle, da es vollständig dezentralisiert ist.

Tor und das Dark Web

Anonymität ist nicht der einzige Zweck von Tor. Tor ermöglicht auch den Besuch von .onion-Websites. Diese sind Teil des Darknets, eines versteckten Bereichs des Internets, der von Suchmaschinen nicht angezeigt wird. Das Dark Web steht häufig wegen illegaler Marktplätze im Fokus, doch das ist nur ein Aspekt dieses Netzwerks. Viele Menschen nutzen es, um auf zensierte Nachrichten zuzugreifen, sicher zu kommunizieren oder ihre Identität zu schützen.

Bekannte Organisationen wie die „New York Times” und „ProPublica” hosten sogar .onion-Versionen ihrer Websites, damit Nutzer in Ländern mit restriktiven Gesetzen ihre Berichte sicher lesen können. Wenn Du neugierig bist, kannst Du das Dark Web problemlos erkunden, aber halte Dich an vertrauenswürdige .onion-Links. Hier findest Du eine Liste legitimer, sicherer .onion-Websites für den Einstieg.

So verwendest Du den Tor-Browser

Die Verwendung von Tor ist ziemlich einfach. Du musst kein Technik-Experte sein, aber um anonym zu bleiben, solltest Du wissen, was Du nicht tun solltest. Hier erfährst Du, wie Du loslegst und die üblichen Fallstricke vermeidest.

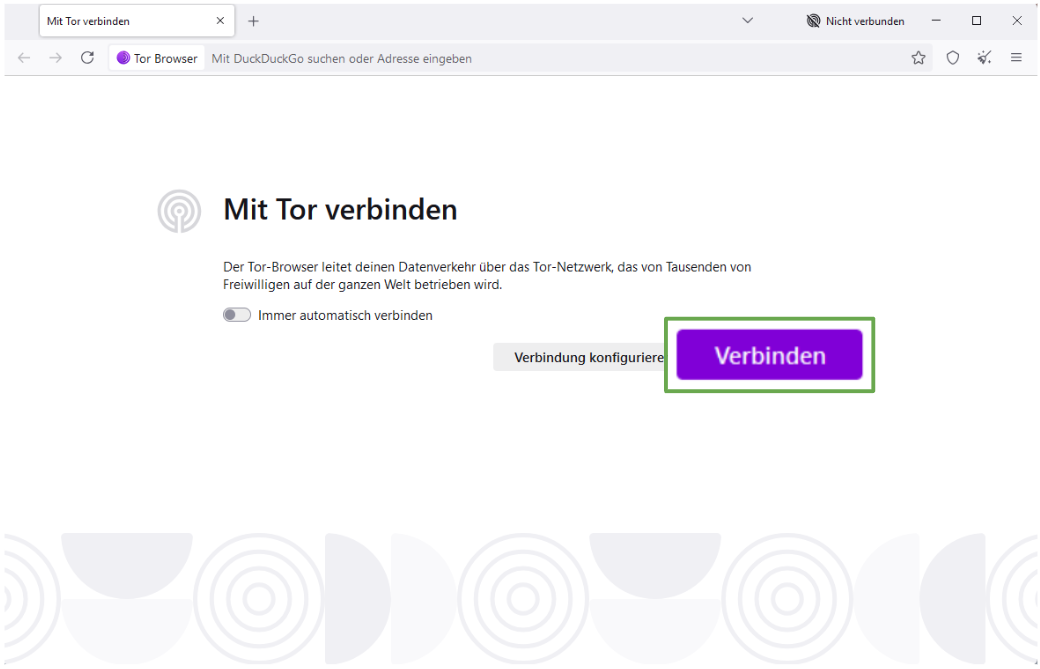

Schritt 1: Tor-Browser herunterladen und installieren

Lade den Browser von der offiziellen Tor-Projekt-Website herunter. Der Tor-Browser ist mit Windows, macOS und Android kompatibel. Für iOS empfiehlt das Tor-Projekt die Verwendung des Onion Browsers.

Öffne nach der Installation den Browser und klicke auf „Verbinden”. Tor baut automatisch eine private Verbindung über das Relay-System des Netzwerks auf. Das war's schon, Du bist drin.

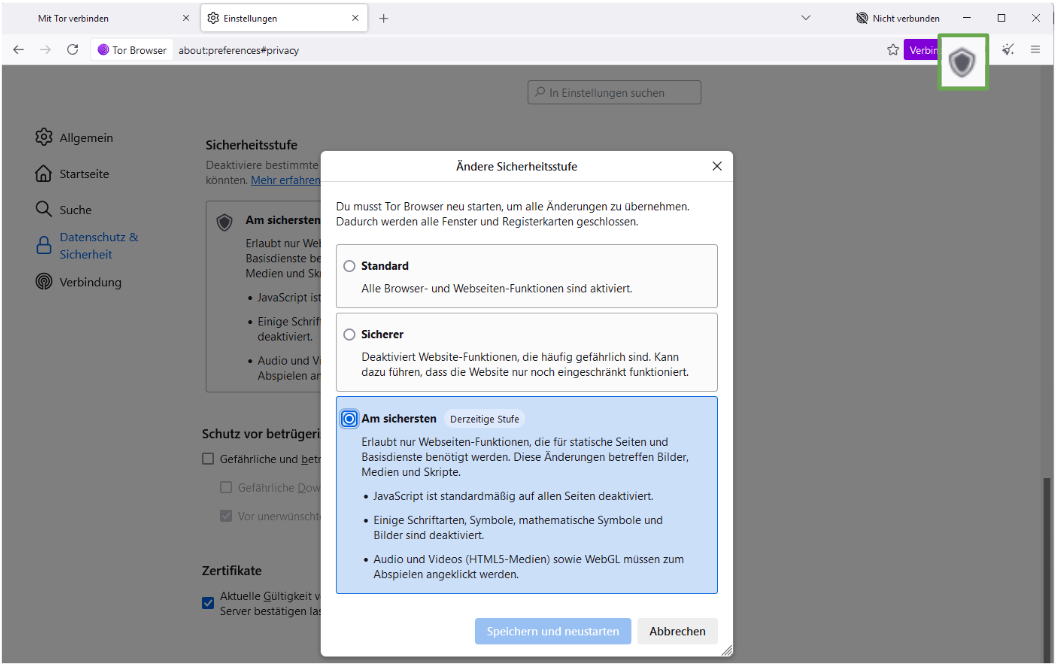

Schritt 2: Tor für maximale Privatsphäre konfigurieren

Der Browser ist nun einsatzbereit. Für zusätzliche Privatsphäre klickst Du auf das Schild-Symbol, wählst den Modus „Sicherste” (dies deaktiviert JavaScript) und vermeidest Vollbild oder Größenänderungen, da Websites dies nutzen können, um Dich zu verfolgen. Tor hilft dabei, indem es Letterboxing verwendet. Dabei werden dem Browserfenster Ränder hinzugefügt, um Deine tatsächliche Bildschirmgröße zu verbergen und Fingerabdrücke zu reduzieren.

Schritt 3: Anonym im Internet surfen

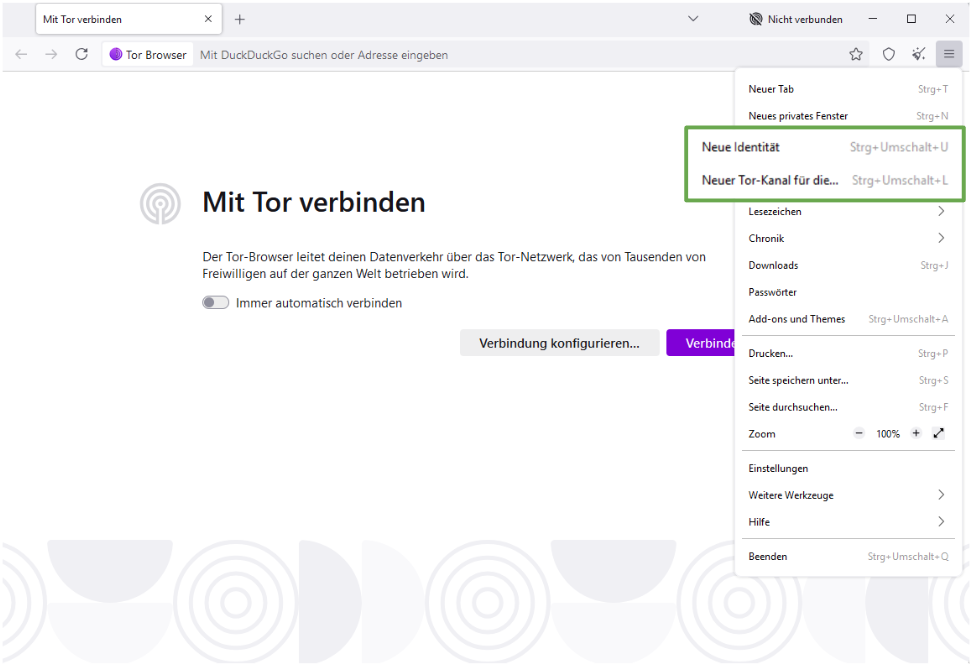

Sobald Du verbunden bist, kannst Du wie gewohnt surfen, allerdings gibt es einige wesentliche Unterschiede. Tor ist langsamer als ein normaler Browser, da Dein Datenverkehr über mehrere Relays geleitet wird. Aus diesem Grund ist Tor nicht ideal für Streaming oder große Downloads.

Um eine neue anonyme Sitzung zu öffnen, verwende die Option „Neue Identität” oder öffne „Neuer Tor-Circuit” für dieselbe Website aus dem Menü. Dadurch wird Dein Pfad durch das Netzwerk aktualisiert.

Ist Tor sicher in der Anwendung?

Tor wurde zwar für den Datenschutz entwickelt, das bedeutet jedoch nicht, dass es absolut sicher ist. Wie bei jedem Tool hängt seine Sicherheit davon ab, wie Du es verwendest, was Du online tust und wer Dich möglicherweise beobachtet.

Wie sicher ist die Verschlüsselung von Tor?

Wie bereits erwähnt, basiert die Privatsphäre von Tor auf dem sogenannten Onion-Routing: Deine Daten werden in mehreren Schichten verschlüsselt und über einen Kreislauf von mindestens drei Relais weitergeleitet. Jedes Relay entfernt eine Verschlüsselungsebene und gibt das nächste Ziel frei.

Um eine verschlüsselte Kommunikation mit jedem Knoten herzustellen, führt Tor einen Schlüsselaustausch mit Elliptic Curve Diffie-Hellman (ECDH) durch. Dieses Protokoll ermöglicht es Deinem Browser und jedem Relay, sich auch über eine nicht vertrauenswürdige Verbindung sicher auf einen gemeinsamen symmetrischen Schlüssel zu einigen. Niemand sonst kann diesen Schlüssel ableiten, selbst wenn er die Verbindung überwacht. Jeder Hop hat seinen eigenen separaten symmetrischen Schlüssel für die Ver- und Entschlüsselung.

Tor verwendet robuste Open-Source-Verschlüsselungsalgorithmen wie AES (Advanced Encryption Standard). Dieser wird für die symmetrische Verschlüsselung (tatsächliche Datenverschlüsselung) zwischen Client und Relay verwendet.

Außerdem wird Perfect Forward Secrecy eingesetzt. Jedes Mal, wenn Du einen neuen Relay-Kreis aufbaust, werden neue Verschlüsselungsschlüssel generiert. Das bedeutet, dass vergangene Sitzungen selbst dann unzugänglich bleiben, wenn ein Angreifer Zugriff auf Deine aktuellen Sitzungsschlüssel erhält.

Kannst Du auf Tor trotzdem verfolgt werden?

Ja, aber nicht so einfach und nicht auf die Weise, die die meisten Menschen erwarten.

Tor schützt Dich nicht davor, versehentlich persönliche Daten preiszugeben. Wenn Du Dich in persönliche Konten einloggst oder unter Deinem richtigen Namen Beiträge veröffentlichst, können Rückschlüsse gezogen werden, ebenso über Metadaten wie Zeit, Ort und Geräteinformationen.

Es gibt auch Angriffe, die als Verkehrskorrelation oder Ende-zu-Ende-Korrelationsangriffe bezeichnet werden. Dabei beobachtet jemand beide Enden Deiner Verbindung (Eingang und Ausgang) und versucht, Muster zu erkennen. Da hierfür eine umfangreiche Überwachungsinfrastruktur erforderlich ist, wird diese Art von Angriff in der Regel nur von mächtigen Akteuren, wie beispielsweise Regierungen, durchgeführt. Es ist jedoch möglich.

Ein weiteres Risiko sind bösartige Exit-Knoten. Da Dein Datenverkehr beim Verlassen von Tor unverschlüsselt ist, kann jemand, der einen bösartigen Exit-Knoten betreibt, den Zugriff ausspionieren, es sei denn, die Website verwendet HTTPS. Deshalb solltest Du immer auf das Vorhängeschloss-Symbol achten. Dies gilt jedoch nur für normale (Surface Web) Websites. Onion-Websites sind innerhalb des Tor-Netzwerks durchgehend verschlüsselt, sodass sie gegen dieses spezifische Risiko immun sind.

Häufige Fehler, die Du bei der Verwendung von Tor vermeiden solltest

Hier sind einige Dinge, auf die Du achten solltest, um versehentliche Lecks zu vermeiden:

❌ Melde Dich nicht bei persönlichen Konten an: Dadurch wird Deine echte Identität mit der Tor-Sitzung verknüpft.

❌ Lade keine Dateien herunter (insbesondere keine PDFs): Diese können versteckte Tracker enthalten oder dem Absender beim Öffnen automatisch Daten senden.

❌ Installiere keine Browser-Plug-ins: Diese durchlaufen nicht den Schutz von Tor und können Deine IP-Adresse preisgeben.

❌ Ändere keine Einstellungen, die Du nicht verstehst: Die Standardeinstellungen sind auf Datenschutz ausgelegt. Nimm nur Änderungen vor, die Du verstehst.

Alternativen zu Tor: Weitere Möglichkeiten, online anonym zu bleiben

Tor ist natürlich nicht das einzige Tool, mit dem Du Deine Privatsphäre verbessern kannst. Weitere Möglichkeiten sind VPNs und Proxys. Beachte jedoch, dass sie unterschiedlich funktionieren und unterschiedliche Datenschutzstufen bieten:

- VPNs verschlüsseln Deinen gesamten Datenverkehr und leiten ihn in der Regel über einen sicheren Server weiter. Die besten VPNs sind nicht nur sehr sicher (mehr über VPN-Verschlüsselung erfährst Du hier) sondern auch viel schneller als Tor. Du kannst Tor und ein VPN auch zusammen verwenden, um zusätzlichen Schutz zu erhalten.

- Proxies verbergen Deine IP-Adresse nur vor den Websites, die Du besuchst. Sie verschlüsseln Deinen Datenverkehr nicht, was sie zur unsichersten Option macht.

- Tor leitet Deinen Browser-Datenverkehr über drei Relays. Das ist zwar langsamer, bietet Dir aber eine stärkere Anonymität als ein Proxy.

VPN-Dienste für Online-Datenschutz

Wenn Du Datenschutz ohne Geschwindigkeitseinbußen bevorzugst, ist ein VPN die beste Wahl. VPNs verschlüsseln Deinen gesamten Internetdatenverkehr und leiten ihn über einen sicheren Server weiter. Dadurch bleiben Deine IP-Adresse vor Trackern und den von Dir besuchten Websites sowie Deine Online-Aktivitäten vor Deinem Internetanbieter verborgen. Dies geschieht viel schneller als bei Tor.

Im Gegensatz zu Tor, das vollständig dezentralisiert ist und auf dem Prinzip „Trust no one” basiert, leitet ein VPN Deinen Datenverkehr über einen zentralen Server weiter. Das bedeutet, dass der VPN-Anbieter Metadaten, wie die von Dir besuchten Websites, sehen kann (sofern diese nicht verschlüsselt sind), ähnlich wie Dein Internetanbieter. Aus diesem Grund ist es wichtig, einen seriösen VPN-Anbieter wie ExpressVPN zu wählen, der eine bewährte No-Logs-Richtlinie verfolgt.

Sind Proxy-Server eine gute Alternative?

Proxys sind das einfachste, aber auch das schwächste Datenschutz-Tool. Sie ändern Deine IP-Adresse, indem sie Deinen Datenverkehr über einen anderen Server leiten, aber das war es auch schon. Es gibt keine Verschlüsselung und die meisten Websites können Dich mithilfe von Cookies, Browser-Fingerprinting oder sogar Deiner echten IP-Adresse weiterhin verfolgen, wenn der Proxy ein Leck hat.

Für den gelegentlichen Gebrauch sind Proxys in Ordnung, für den ernsthaften Datenschutz jedoch nicht ideal. Verwende Proxys mit Vorsicht und niemals für sensible Daten.

Solltest Du Tor mit einem VPN verwenden?

Ja, in vielen Fällen bietet die Kombination von Tor mit einem VPN mehr Privatsphäre. Ein VPN verbirgt Deine IP-Adresse vor dem Tor-Eingangsknoten und Dein Internetanbieter sieht nicht, dass Du Tor verwendest.

Es gibt zwei Möglichkeiten, beide zu kombinieren:

- Tor über VPN: Verbinde Dich zuerst mit Deinem VPN und öffne dann den Tor-Browser. Das ist die empfohlene Vorgehensweise, da Deine Tor-Nutzung vor Deinem Internetanbieter verborgen bleibt (dieser sieht jedoch, dass Du Dich mit einem VPN verbunden hast).

- VPN über Tor: Zunächst verbindest Du Dich mit Tor und leitest dann Deinen Datenverkehr über ein VPN weiter. Diese Konfiguration ist selten und schwieriger einzurichten. Außerdem wird Deine Tor-Nutzung Deinem Internetanbieter nicht verborgen, aber sie kann Dir beim Zugriff auf Dienste helfen, die Tor-Traffic blockieren. Sie ist nur in Nischenfällen nützlich und wird für die meisten Benutzer nicht empfohlen.

Sichere Browser wie Brave und DuckDuckGo

Wenn Dir Tor zu aufwendig ist, Du aber dennoch mehr Privatsphäre als mit Chrome oder Safari wünschst, können private Browser wie Brave und DuckDuckGo Abhilfe schaffen.

- Brave blockiert standardmäßig Werbung, Tracker und Fingerprinting. Er ist schnell, vertrauenswürdig und sammelt keine Deiner Daten.

- DuckDuckGo bietet einen datenschutzorientierten Browser und eine mobile App, die Tracker blockiert und Websites nach Möglichkeit auf HTTPS umstellt.

So deinstallierst Du den Tor-Browser

Die Deinstallation von Tor ist ganz einfach. Nachfolgend findest Du die genauen Schritte für Windows, macOS, Android und Linux.

Unter Windows

Tor installiert sich unter Windows 11 wie eine portable App. Das bedeutet, dass Du ihn nicht wie eine normale App deinstallieren musst, sondern den Ordner einfach löschen kannst:

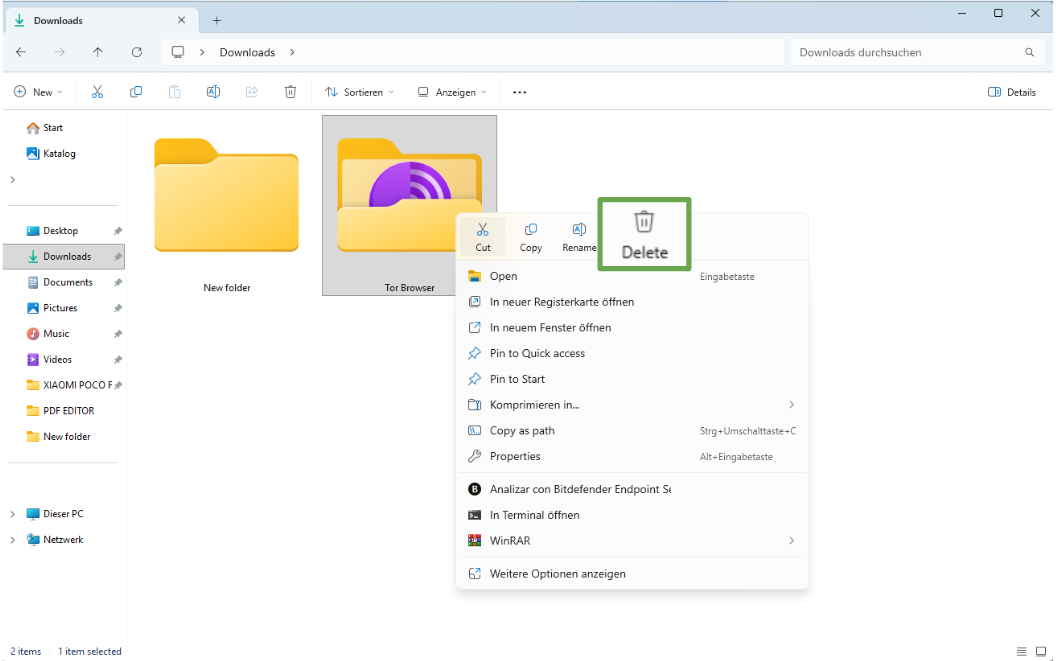

- Suche den Ordner „Tor Browser” (normalerweise auf dem Desktop). Klicke mit der rechten Maustaste darauf und wähle „Löschen”.

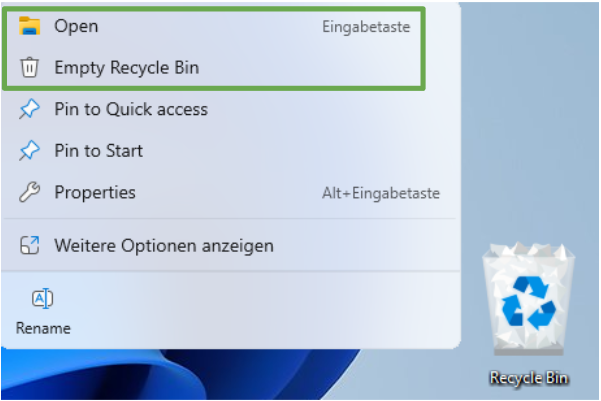

- Öffne anschließend den Papierkorb, suche den Ordner und entferne ihn (alternativ kannst Du den gesamten Papierkorb leeren).

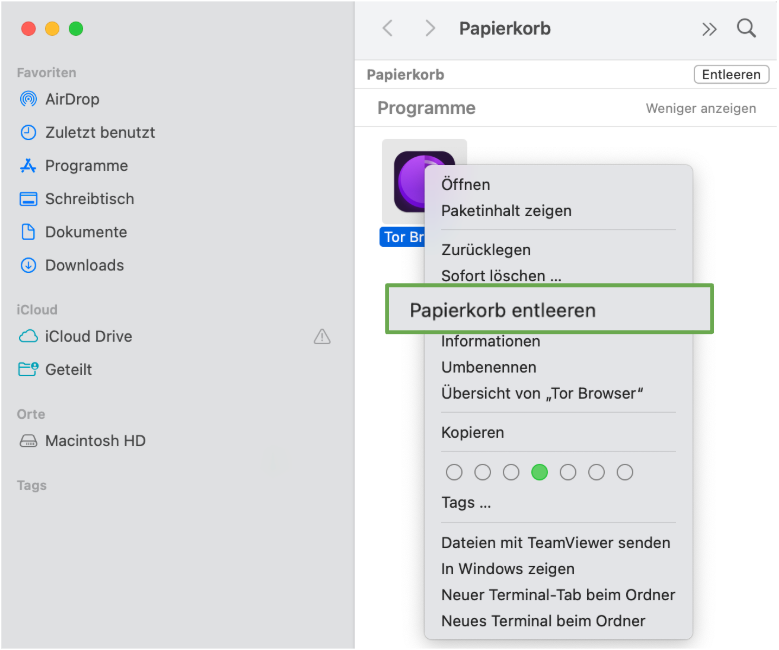

Unter macOS

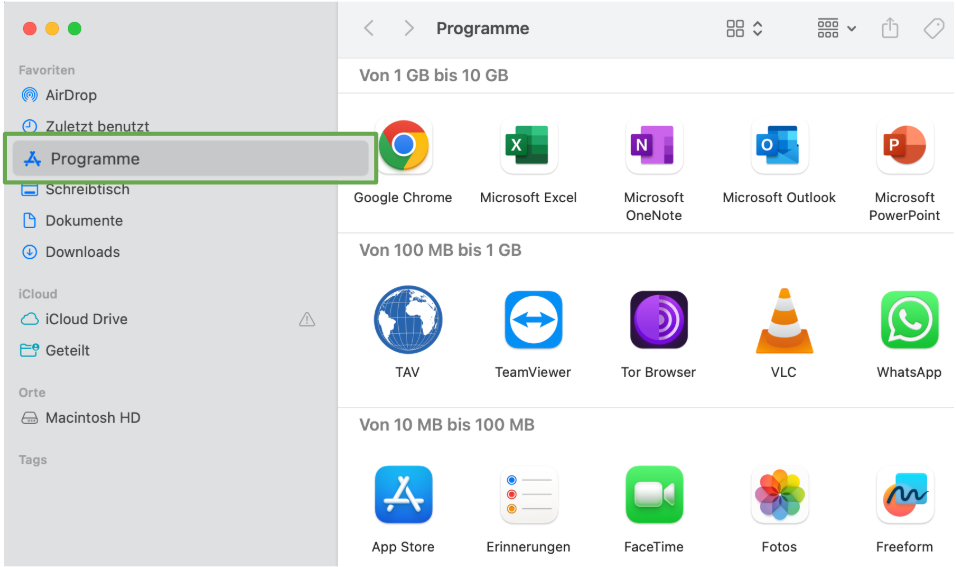

- Öffne den Ordner „Anwendungen”.

- Ziehe den Tor-Browser in den Papierkorb.

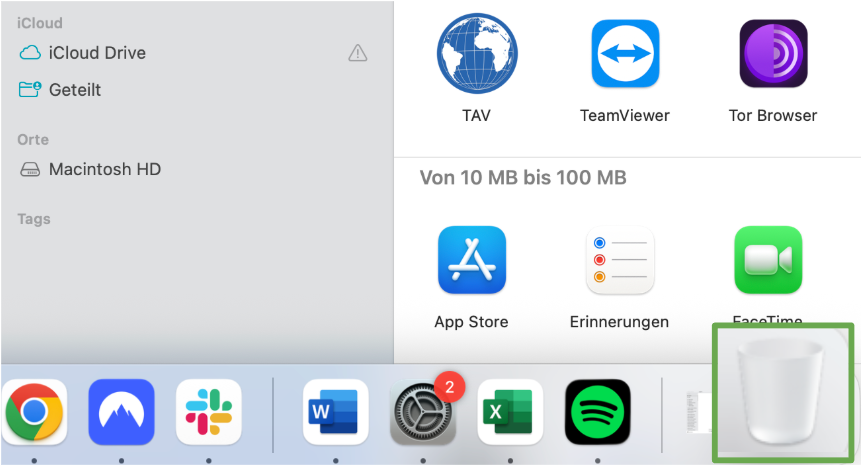

- Leere den Papierkorb, um die Anwendung vollständig zu entfernen.

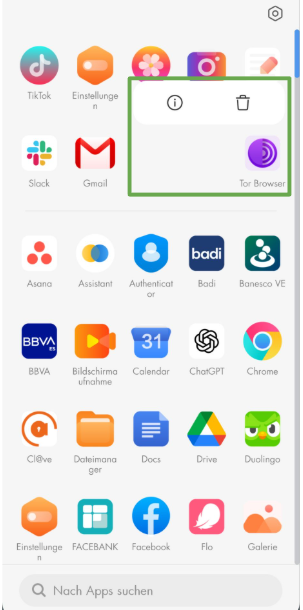

Unter Android:

- Suche das App-Symbol für den Tor-Browser.

- Tippe auf das Symbol und halte es gedrückt, bis ein Menü erscheint.

- Wähle im Menü die Option „Deinstallieren”.

Unter Linux:

Wenn Du den Tor-Browser manuell installiert hast, lösche einfach den Tor-Browser-Ordner aus Deinem Home-Verzeichnis.

Das war's schon! Keine versteckten Dateien, keine Rückstände. Stelle nur sicher, dass Du alle Downloads oder Lesezeichen löschst, die Du außerhalb des Browsers gespeichert hast, wenn Du eine vollständige Bereinigung wünschst.

Ist Tor die richtige Wahl für Dich?

Wenn Du starke Anonymität benötigst oder als Whistleblower tätig bist bzw. andere sensible Informationen teilst, ist Tor eines der besten verfügbaren Optionen.

Wenn Du jedoch lediglich verhindern möchtest, dass Dein Internetanbieter Dein Surfverhalten sieht, Inhalte privat streamen und Deinen gesamten Datenverkehr verschlüsseln willst, ist ein VPN möglicherweise die bessere Wahl. Es ist schneller und einfacher zu nutzen, und einige VPNs, wie ExpressVPN, bieten zusätzlich Sicherheitsfunktionen wie Tracker-Schutz und einen sicheren Passwort-Manager, um Deine Privatsphäre und Online-Sicherheit weiter zu erhöhen.

Entscheidend ist, dass Du weißt, was Du schützen möchtest, und das Tool wählst, das Dir dabei hilft, statt es zu erschweren.

FAQ: Häufig gestellte Fragen zu Tor

Ist Tor illegal?

Nein, Tor ist in den meisten Ländern nicht illegal. Es handelt sich lediglich um ein Tool, mit dem Du anonym im Internet surfen kannst. Viele Menschen nutzen es, um ihre Privatsphäre zu schützen oder um zu verhindern, dass Websites sie tracken. Tor hat einen schlechten Ruf, weil es Zugriff auf das Dark Web hat, in dem sich auch illegale Inhalte befinden. Das Tool selbst ist jedoch völlig legal. Solange Du es verantwortungsbewusst nutzst, machst Du nichts Unrechtes.

Kann die Regierung Tor-Nutzer verfolgen?

Tor wurde entwickelt, um Deine Identität zu schützen, indem Dein Datenverkehr über mehrere Server geleitet wird, wodurch eine Rückverfolgung erschwert wird. Das bedeutet jedoch nicht, dass Tor vollständig vor staatlicher Überwachung sicher ist.

Wenn Du Dich in einem Land mit strenger Zensur oder intensiver Überwachung befindest, besteht weiterhin die Möglichkeit, dass Deine Aktivitäten beobachtet werden, insbesondere, wenn Du Dich versehentlich in Konten einloggst, die mit Deiner echten Identität verknüpft sind. Die Nutzung von Tor zusammen mit zusätzlichen Datenschutz-Tools, wie einem VPN, kann eine zusätzliche Schutzschicht bieten.

Welcher Browser wird für das Dark Web verwendet?

Der beliebteste Browser für den Zugriff auf das Dark Web ist Tor. Damit kannst Du .onion-Websites besuchen, die speziell auf Datenschutz und Sicherheit ausgelegt sind. Diese Websites sind Teil des Deep Web und werden von normalen Suchmaschinen nicht indexiert.

Ist der Tor-Browser ein VPN?

Nein, Tor ist nicht dasselbe wie ein VPN. Beide tragen zum Schutz Deiner Privatsphäre bei, funktionieren jedoch unterschiedlich. Tor verbirgt Deine Identität, indem es Deinen Datenverkehr durch drei verschlüsselte Ebenen und zufällige Server leitet. Ein VPN hingegen erstellt einen sicheren Tunnel zwischen Deinem Gerät und einem VPN-Server und verbirgt so Deine IP-Adresse. Wenn Du eine zusätzliche Ebene der Privatsphäre benötigst, kannst Du beide zusammen verwenden.

Ist Tor besser als ein VPN?

Das hängt davon ab, mit welchem VPN Du es vergleichst, aber für die meisten Internetnutzer lautet die Antwort jedoch nein. Hier ist der Grund: Tor ist langsamer und weniger benutzerfreundlich als ein durchschnittliches VPN. Außerdem kannst Du damit nur Deinen Browser-Datenverkehr anonymisieren, während ein VPN Deinen gesamten Internetdatenverkehr verschlüsselt. Ein gutes VPN wie ExpressVPN ist zudem schneller und bietet zusätzliche Tools, mit denen Du Deine Privatsphäre und sensible Daten schützen kannst.

Funktioniert Tor auf Mobilgeräten?

Ja, Tor kann auf Mobilgeräten verwendet werden. Es gibt eine Tor-App für Android und iOS. Unter Android ist Tor Browser die beliebteste App für den Zugriff auf Tor. Diese funktioniert jedoch nicht unter iOS. iPhone-Nutzer sollten daher eine App wie Orbot oder den Onion Browser herunterladen.

Kann man mit Tor auf das Dark Web zugreifen?

Ja, Tor ist das ideale Tool für den Zugriff auf das Dark Web. Es ermöglicht Benutzern den Besuch von .onion-Websites, die in der Regel nicht über normale Browser zugänglich sind. Während einige Dark-Web-Seiten illegale Inhalte hosten, werden viele andere für legitime Zwecke genutzt, beispielsweise für die datenschutzorientierte Kommunikation und den Austausch sicherer Informationen.

Sei beim Surfen im Dark Web immer vorsichtig und befolge die besten Sicherheitspraktiken.

Wie kann man Dateien mit dem Tor-Browser sicher austauschen?

Du kannst Dateien mit Tor austauschen, musst dabei jedoch vorsichtig sein. Verwende nur sichere Tools, wie beispielsweise Messaging-Apps mit Ende-zu-Ende-Verschlüsselung oder private E-Mail-Dienste. Halte Tor auf dem neuesten Stand und vermeide es, persönliche Informationen in Dateien weiterzugeben.

Kann Tor gehackt werden?

Tor verwendet eine starke Verschlüsselung, die mit der aktuellen Technologie nicht zu knacken ist. In diesem Sinne kann Tor selbst nicht gehackt werden. Einzelne Benutzer sind jedoch Risiken ausgesetzt, etwa durch Browser-Exploits (wenn Hacker eine Schwachstelle im Tor-Browser ausnutzen), durch versehentliche Offenlegung ihrer Identität (z. B. beim Anmelden bei persönlichen Konten) oder durch Malware (wenn Du beispielsweise eine Datei mit einem Virus herunterlädst).

Um Dich zu schützen, solltest Du immer HTTPS verwenden, Dich niemals in persönliche Konten einloggen, keine zusätzlichen Browser-Plugins installieren, das Herunterladen und Öffnen von Dateien vermeiden, den Tor-Browser auf dem neuesten Stand halten und für zusätzlichen Schutz die Verwendung eines VPNs mit Tor in Betracht ziehen.

Warum hat Tor einen schlechten Ruf?

Tor wird oft missverstanden, da es häufig mit dem Dark Web in Verbindung gebracht wird. Die meisten Menschen hören nur im Zusammenhang mit illegalen Aktivitäten davon, doch das ist nur eine Seite der Medaille. Eigentlich ist Tor ein Tool zum Schutz der Privatsphäre. Journalisten, Aktivisten und auch normale Nutzer verlassen sich darauf, um online anonym zu bleiben. Erwähnenswert ist auch, dass laut einer Studie aus dem Jahr 2020 nur etwa 6,7 % des Tor-Traffics tatsächlich Dark-Web-Datenverkehr sind. Wie jedes Tool kann auch Tor missbraucht werden, was es jedoch nicht per se schlecht macht.

Was ist der Unterschied zwischen Tor und einem VPN?

Der Hauptunterschied zwischen Tor und einem VPN besteht in ihrer Funktionsweise. Tor leitet Deinen Datenverkehr über mehrere zufällige Server (oder „Knoten”) weiter, um Deine Identität zu verbergen. Dadurch wird es schwieriger, Deine Online-Aktivitäten nachzuverfolgen.

Ein VPN hingegen erstellt einen sicheren, privaten Tunnel zwischen Deinem Gerät und dem VPN-Server. Dadurch wird Deine IP-Adresse verborgen und Deine Daten werden verschlüsselt. Tor ist anonymer, aber langsamer und schwieriger zu bedienen. Ein VPN ist schneller und einfacher, bietet jedoch nicht ganz so viel Anonymität.

Machen Sie den ersten Schritt, um sich online zu schützen. Testen Sie ExpressVPN risikofrei.

Hol dir ExpressVPN