¿Qué es un IP stresser y cómo funciona un DDoS booter?

Los IP stressers son herramientas que se usan para comprobar la capacidad de una red para gestionar grandes volúmenes de tráfico. Aunque pueden desempeñar un papel legítimo en la ciberseguridad, usarlos para saturar intencionadamente una red, lo que se conoce como ataque de denegación de servicio distribuido (DDoS), los convierte en booters DDoS.

Esta guía cubre todo lo que necesitas saber sobre los IP stressers y los booters. Aprenderás qué son estas herramientas, en qué se diferencian y si es legal usarlas en algún caso. También te explicaremos las mejores maneras de protegerte a ti mismo o a tu empresa de los ataques DDoS. Empecemos.

Entender los IP stressers y los booters

Los IP stressers son herramientas que se usan principalmente para comprobar la resistencia de las redes, pero también pueden usarse de forma indebida en manos equivocadas. Los booters, por su parte, se usan casi exclusivamente para lanzar ataques DDoS maliciosos. Antes de entrar en detalle sobre todas las formas en que pueden usarse para causar daño, veamos las diferencias clave entre los IP stressers y los booters, así como las diferentes funciones que desempeñan en ciberseguridad.

¿Qué es un IP stresser?

Un IP stresser es una herramienta diseñada para simular un tráfico intenso en un sistema objetivo, generalmente para comprobar la capacidad de un servidor para soportar cargas elevadas. Normalmente se usa por los profesionales de informática que quieren evaluar los puntos fuertes y débiles de una red e identificar las áreas que se pueden mejorar.

Aunque los IP stressers tienen usos legítimos, también se pueden explotar con fines maliciosos. En manos equivocadas, se pueden usar para inundar una red objetivo con tráfico, lanzando efectivamente un ataque DDoS.

¿Cómo funciona un IP stresser?

Un IP stresser funciona enviando grandes extensiones de tráfico a una dirección IP objetivo, saturando sus recursos. El objetivo es simular condiciones de alto tráfico para identificar los puntos débiles de la red que pueden necesitar mejoras o protección. Imagínate un IP stresser como una herramienta que simula un ataque DDoS o, si se usa con fines maliciosos, que lo lanza de verdad.

¿Qué es un booter (booter DDoS)?

Un booter, o booter DDoS, es un tipo de servicio DDoS de alquiler que envía enormes cantidades de tráfico incontrolado a una red para sobrecargarla deliberadamente. Normalmente, una persona o un grupo opera el servicio, mientras que otros pagan para lanzar ataques a través de una web de booters. Los booters se usan casi exclusivamente para fines delictivos y son ilegales en la mayoría de los países.

Los ciberdelincuentes que usan los booters emplean grandes redes de dispositivos «zombis» (dispositivos que han sido comprometidos por hackers mediante malware o explotando vulnerabilidades) para sus ataques. Estos dispositivos se agrupan en una botnet, que luego dirige tráfico de red incontrolado hacia la víctima.

Los servicios de booter DDoS se comercializan a menudo como herramientas para probar las defensas de una red, pero en realidad no son adecuados para pruebas legítimas. A diferencia de los IP stressers, que simulan condiciones de alto tráfico en un entorno controlado, los booters llevan a cabo ataques no regulados diseñados para interrumpir o dañar una red.

¿Cómo funciona un servicio booter?

Un servicio booter combina varios métodos de ataque a la red, como botnets (redes de ordenadores privados infectados con malware y utilizados para ataques sin conocimiento de los usuarios) y amplificación DNS (donde un atacante usa un servidor DNS para inundar al objetivo con tráfico).

Normalmente, un delincuente paga a un operador de booter para que ataque a una empresa o a un individuo, lo que le permite interrumpir sus servicios sin necesidad de tener conocimientos técnicos.

Los booters existen desde hace mucho tiempo y han evolucionado significativamente a lo largo de los años. En el pasado, los hackers tenían que operar sus propios servidores y enrutar sus ataques a través de proxies. Esto limitaba sus capacidades de DDoS, ya que solo podían crear tanto tráfico como pudiera soportar su dispositivo individual. Ahora, pueden aprovechar las botnets baratas y de fácil acceso para lanzar ataques mucho más potentes.

La herramienta inunda la red de la víctima con tráfico malicioso diseñado para saturar sus defensas (cortafuegos e infraestructura de red) y cortar su conexión a Internet, normalmente con solo pulsar un botón desde un panel principal de booter. Muchos booters también disponen de software diseñado para crear puertas traseras en la red de la víctima, lo que facilita lanzar ataques posteriores más adelante.

¿Cuál es la motivación de los ataques DDoS?

Las principales motivaciones económicas y psicológicas detrás de los ataques DDoS incluyen:

- Beneficios económicos: ¿quizá el motivo más obvio? El atacante es contratado para lanzar un ataque contra un objetivo específico. También es habitual que varios hackers lancen un ataque DDoS contra una víctima y exijan el pago de un rescate a cambio de detener el ataque.

- Daño a la reputación: los operadores de booters intentan dañar la reputación de una persona o empresa lanzando ataques DDoS incesantes para provocar interrupciones en la red. Esto puede impedir que una persona acceda a su trabajo remoto o dañar un negocio al bloquear las nuevas ventas durante el tiempo que duren las interrupciones.

- Ideología: algunos atacantes están motivados por ideologías o creencias. Es posible que ataquen a organizaciones o gobiernos cuyas acciones rechazan, ya sea por motivos políticos, sociales o medioambientales. Esto es especialmente cierto en el caso de los hacktivistas, que usan los ataques DDoS para protestar contra causas como la censura, la crueldad con los animales o el daño medioambiental.

- Venganza: algunas personas lanzan ataques DDoS por motivos personales (contra centros educativos, antiguos empleadores, rivales o incluso oponentes en juegos).

- Por diversión: algunas personas lanzan ataques DDoS contra un objetivo simplemente por diversión. A veces, es simplemente para poner a prueba sus conocimientos técnicos o las defensas de la víctima, sin ninguna motivación más profunda.

- Sabotaje corporativo: ha habido casos de empresas que han contratado a hackers para sabotear a sus rivales corporativos con ataques DDoS destructivos. Por ejemplo, el famoso hacker Daniel Kaye fue contratado por un empleado deshonesto que trabajaba para Cellcom para que lanzara un ataque DDoS contra la empresa competidora Lonestar, en un ataque que acabó colapsando toda la red de Internet de Liberia.

- Guerra cibernética: los hackers patrocinados por el estado, o los agentes maliciosos que trabajan en nombre de una nación, pueden usar ataques DDoS para interrumpir infraestructuras críticas u obtener ventajas políticas y militares.

- Tácticas de distracción: los atacantes sofisticados a veces usan los ataques DDoS como cortina de humo, desviando la atención mientras llevan a cabo operaciones más concretas, como infiltrarse en sistemas o desplegar malware.

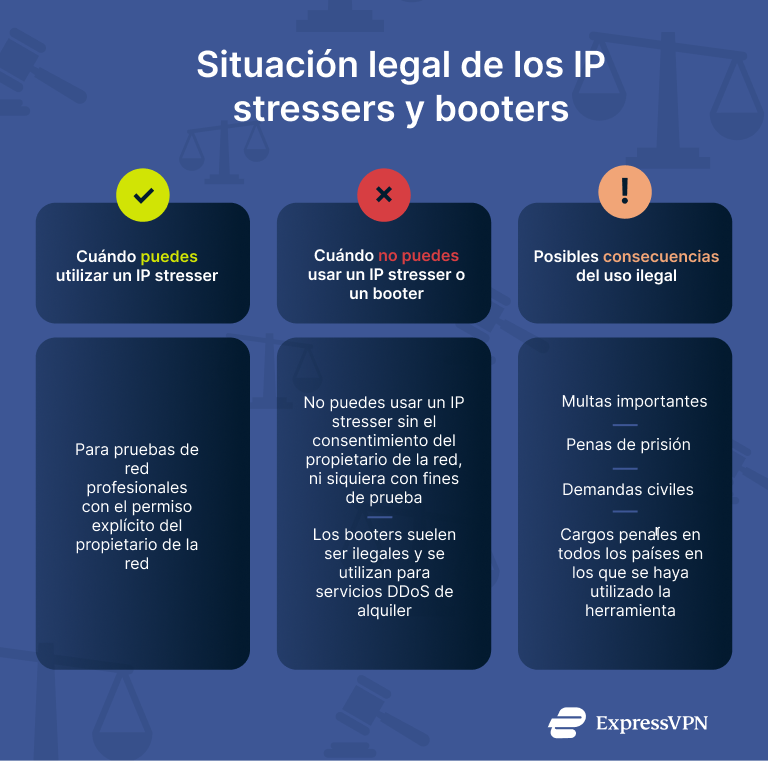

Situación legal de los IP stressers y booters

Probablemente te preguntes: ¿son legales los IP stressers y los booters? ¿Y qué pasa si decides usar uno? Aunque las leyes varían de un país a otro y pueden ser bastante complejas, en la mayoría de los casos los booters son totalmente ilegales, mientras que los IP stressers son legales en condiciones muy limitadas.

¿Cuándo es legal usar un IP stresser?

Los IP stressers solo son legales cuando se usan para pruebas de red autorizadas. Esto significa que solo puedes realizar pruebas de estrés en tu propia red o en una en la que tengas el permiso explícito y por escrito del propietario. Usar IP stressers en sistemas de terceros sin su consentimiento es ilegal. En la mayoría de los casos, solo los profesionales de la informática deberían usar IP stressers.

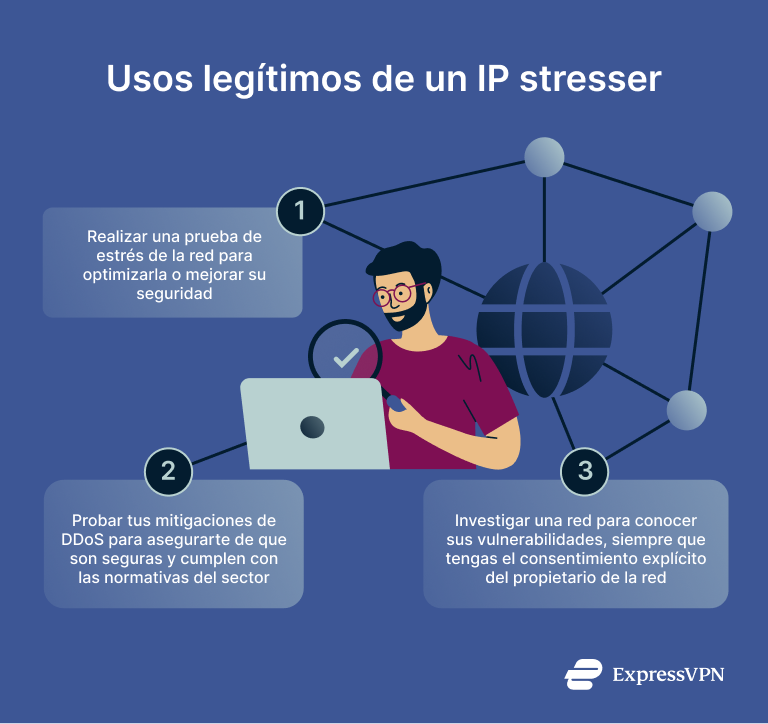

Usos legítimos de los IP stressers

Los IP stressers tienen varias ventajas lícitas para los expertos o profesionales de la informática que desean realizar pruebas de red y que tienen el consentimiento adecuado del propietario de la red. En estas circunstancias, los IP stressers pueden usarse para:

- Realizar una prueba de estrés de la red: los profesionales pueden usar IP stressers durante las auditorías de la empresa para detectar vulnerabilidades en la red. El stresser les informará de cómo se comportará la red en situaciones reales de alto tráfico. Los datos recopilados por el stresser son usados por el propietario de la red para optimizar los servicios o mejorar la seguridad.

- Probar tus mitigaciones de DDoS: los equipos de informática pueden simular ataques DDoS para evaluar la eficacia de sus herramientas de mitigación. Esto es útil para cumplir los requisitos de conformidad o prepararse para ataques reales que podrían provocar pérdidas económicas o interrupciones del servicio.

- Investigación sobre ciberseguridad: los investigadores o hackers éticos pueden usar un stresser en una red para recopilar información sobre sus vulnerabilidades.

Consecuencias de usar un IP stresser o booter de forma ilegal

Las sanciones varían según el país, pero, en general, usar un IP stresser o booter sin permiso puede acarrear multas importantes, penas de prisión y costosas demandas civiles. En EE. UU., existe incluso una ley que puede prohibir a alguien usar un ordenador si es declarado culpable de un delito grave relacionado con la ciberdelincuencia.

Los booters no son imposibles de rastrear. Tomemos como ejemplo a Sergiy P. Usatyuk, un residente de Illinois que fue arrestado por su participación en un servicio de DDoS de alquiler y condenado por el Departamento de Justicia de los Estados Unidos (DoJ) a 13 meses de prisión. Los detectives siguieron las pistas que dejó, como transacciones de PayPal y registros de acceso a direcciones IP, para descubrir su verdadera identidad.

Además, dado que los ataques DDoS suelen afectar a sistemas de varios países, los atacantes pueden enfrentarse a procesos judiciales internacionales. Las fuerzas del orden de todo el mundo persiguen activamente a las personas involucradas en planes de DDoS por encargo, lo que significa que, en algunas situaciones, el mismo hacker puede enfrentarse a cargos penales en todos los países donde se hayan usado sus herramientas.

Por ejemplo, Daniel Kaye es un prolífico hacker conocido por lanzar ataques DDoS contra varias empresas importantes. Fue detenido en el Reino Unido y extraditado a Alemania, donde fue acusado de hackear Deutsche Telekom. Tras cumplir su condena, fue devuelto al Reino Unido para cumplir su condena por lanzar un ataque DDoS contra Lonestar.

Leyes y normativas contra los servicios de booter

Países como Estados Unidos, Reino Unido y muchos de la Unión Europea tienen leyes estrictas contra los servicios de booters. Por ejemplo, en Estados Unidos, usar o vender booters infringe la Ley de fraude y abuso informático (CFAA), mientras que la Ley sobre el uso indebido de ordenadores de Reino Unido penaliza los ataques no autorizados a sistemas informáticos.

Los riesgos de usar IP stressers y booters

Los IP stressers y los booters plantean graves riesgos, no solo para las víctimas de los ataques DDoS, sino también para quienes usan estas herramientas. Desde malware oculto hasta posibles cargos penales, esto es lo que los hace tan peligrosos.

Amenazas a la seguridad y riesgos de ciberdelitos

Los IP stressers y booters gratuitos o sin licencia suelen venir acompañados de malware como spyware, puertas traseras o keyloggers. Estas herramientas pueden usarse no solo para lanzar ataques, sino también para robar información confidencial del usuario.

El software booter debería considerarse malicioso siempre. Es ilegal en la mayoría de los países y las versiones gratuitas casi siempre contienen código dañino.

Cómo se utilizan indebidamente los IP stressers para los ataques DDoS

Aunque los IP stressers pueden ser muy valiosos para las pruebas de redes lícitas, a menudo se utilizan para lanzar ataques DDoS contra empresas, particulares y servidores de juegos. Con el tiempo, un solo individuo puede lanzar cientos de miles de ataques, lo que supone un coste de millones para las empresas.

Los atacantes suelen combinar los stressers con técnicas como la suplantación de IP (disfrazar la dirección IP del remitente) y la amplificación de DNS. Utilizan un método de varias capas para causar el mayor daño posible.

Por qué es difícil rastrear los servicios de booters

Los operadores de booters suelen esconderse detrás de proxies, VPN, suplantación de IP y pagos con criptomonedas. Muchos de ellos operan en la dark web.

Con estas medidas, a las fuerzas del orden les resulta difícil, aunque no imposible, rastrearlos. Sin embargo, para una persona normal, rastrear la ubicación real del atacante es prácticamente imposible.

Alternativas legales para las pruebas de estrés de red

En lugar de usar IP stressers o booters, las organizaciones pueden optar por herramientas de pruebas de penetración fiables para llevar a cabo evaluaciones de red legales. Muchas empresas de ciberseguridad ofrecen servicios de pruebas de estrés autorizadas que cumplen con todas las leyes locales y los estándares del sector.

Si una empresa desea obtener la certificación ISO/IEC 27001 (la norma reconocida a nivel internacional para los sistemas de gestión de la seguridad de la información), se recomienda encarecidamente que utilice servicios de pruebas de penetración como parte de su proceso de evaluación de riesgos.

Aunque algunos IP stressers son legales, su uso está restringido. Siempre es más seguro recurrir a herramientas y servicios profesionales y contrastados.

Cómo protegerse contra los ataques DDoS y los IP stressers

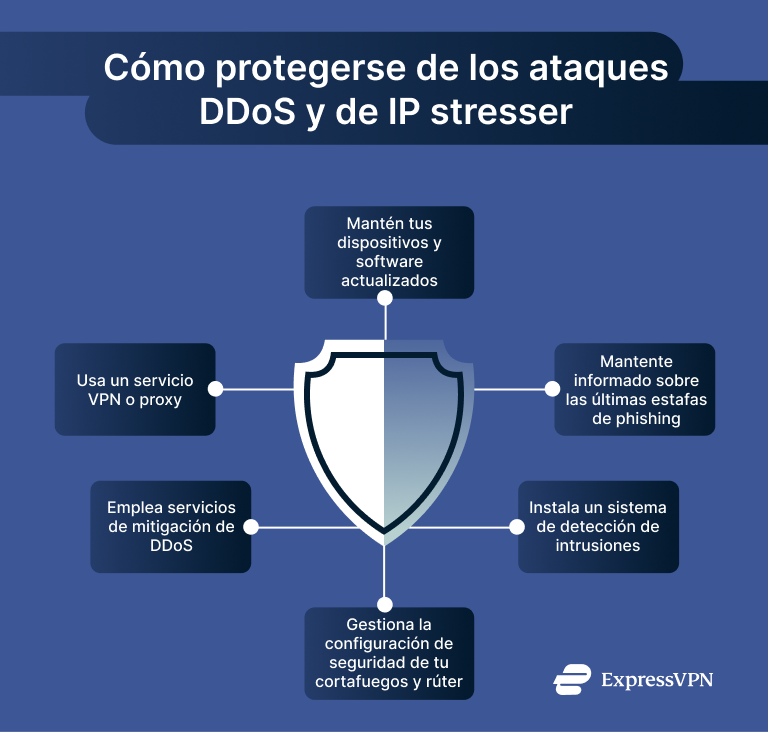

Para protegerse contra los ataques DDoS y los IP stressers es necesario combinar medidas de seguridad proactivas, supervisión en tiempo real y software específico de protección frente a ataques DDoS. A continuación te ofrecemos un breve resumen de cómo proteger tus sistemas.

Prácticas recomendadas para la protección frente a ataques DDoS (para particulares)

Los jugadores, streamers y creadores de contenido online pueden ser muy vulnerables a los ataques relacionados con booters. Por ejemplo, muchos streamers se enfrentan a constantes ataques DDoS por parte de sus detractores en Internet, normalmente con la intención de desconectarlos o impedirles ganar dinero durante largos periodos de tiempo.

Para protegerte contra los ataques DDoS:

- Activa la protección frente a ataques DDoS (si juegas o reproduces vídeos): muchas plataformas de juegos y proveedores de servicios de Internet ofrecen características de protección frente a ataques DDoS o te permiten cambiar tu dirección IP si te atacan.

- Usa un buen cortafuegos y personaliza la configuración de seguridad de tu cortafuegos y rúter: si los cortafuegos están bien configurados, supervisan el tráfico entrante y saliente, bloqueando el acceso no autorizado y las posibles amenazas.

- Evita compartir tu dirección IP: no reveles tu IP en foros públicos, servidores de juegos o plataformas de streaming. Una VPN es especialmente útil para evitar que se filtre tu dirección IP por accidente.

- Mantente informado sobre los intentos de phishing: los hackers suelen usar el phishing o la ingeniería social para engañar a las personas y que revelen sus direcciones IP. Asegúrate de estar al día de las últimas estafas de phishing y de cómo evitarlas.

- Instala un sistema de detección de intrusiones (IDS): las herramientas IDS proporcionan supervisión de amenazas en tiempo real y pueden detectar y responder a posibles amenazas antes de que se agraven.

- Emplea servicios de mitigación de DDoS: estas herramientas filtran las solicitudes maliciosas antes de que lleguen a tu red, minimizando los daños durante un ataque.

- Mantén tu dispositivo y tus aplicaciones actualizados: actualiza con frecuencia todo el software, los sistemas operativos y los dispositivos para corregir las vulnerabilidades conocidas y reforzar tu defensa general. Las vulnerabilidades a nivel del sistema operativo, si no se corrigen, pueden provocar que el tráfico de red se bloquee o que tu dispositivo se cuelgue, por lo que es fundamental instalar los últimos parches sin demora.

Prácticas recomendadas para la protección frente a ataques DDoS (para empresas)

Proteger una empresa u organización es mucho más complicado que defenderse a uno mismo. Los hackers buscan constantemente vulnerabilidades dentro de las empresas, por lo que es necesario aplicar una estrategia de seguridad multicapa para proteger tu organización. En casos extremos, los ataques DDoS pueden obligar a una empresa a cerrar definitivamente. Esto es lo que puedes hacer para proteger tu negocio:

- Implementa servicios de mitigación de DDoS basados en la nube: usa un servicio de mitigación de DDoS eficaz y de buena reputación para ayudar a filtrar y absorber el tráfico de ataques antes de que llegue a tu red.

- Dispón de un plan de respuesta ante incidentes: debes preparar respuestas automatizadas y planes de recuperación para minimizar el tiempo de inactividad durante un ataque.

- Usa la limitación de velocidad y el filtrado de tráfico: configurar cortafuegos y políticas de red para que limiten los picos de tráfico anormales puede ayudar a mitigar el impacto de los ataques.

- Implementa cortafuegos de aplicaciones web (WAF): los WAF protegen la capa 7 (la capa de aplicación, donde se producen la mayoría de los ataques DDoS) mediante la supervisión activa y el bloqueo del tráfico sospechoso en tiempo real.

- Supervisa el tráfico de red en tiempo real: usar sistemas de detección y prevención de intrusiones (IDPS) puede ayudar a detectar actividades sospechosas y prevenir ataques a nivel de red (nivel 3) y superior, bloqueándolos antes de que ocurra nada más.

- Colabora con los ISP para redirigir el tráfico: algunos ISP ofrecen servicios de depuración de DDoS para desviar el tráfico malicioso de las infraestructuras críticas. Esto depende de tu ISP, por lo que es posible que no cuente con estas protecciones, pero siempre vale la pena comprobarlo.

- Usa redes de distribución de contenidos (CDN): las CDN de nivel empresarial ayudan a distribuir el tráfico y a reducir la carga de tus servidores principales al enrutar las solicitudes a su propia red de servidores. Además, muchas CDN tienen características de seguridad integradas, como sistemas de mitigación de DDoS, que ayudan a proteger contra ataques a gran escala.

- Aprovecha el enrutamiento Anycast: la distribución del tráfico entre varios servidores evita los puntos únicos de fallo al contar con sistemas de respaldo, de forma muy similar a tener varias entradas a un edificio, de modo que si una está bloqueada, se puede utilizar otra. Esto puede ayudar a mitigar el impacto de los ataques DDoS, pero debe combinarse con otras tácticas, como filtrado de tráfico o un servicio de mitigación de DDoS, ya que solo redirige el tráfico y no bloquea el tráfico malicioso.

Si esto suena complicado, es porque lo es. Las grandes organizaciones deben trabajar con profesionales de informática cualificados para establecer configuraciones seguras y asegurarse de que usan las herramientas adecuadas para sus necesidades.

Por qué una VPN es esencial para la protección contra DDoS

Una VPN oculta tu dirección IP real, lo que dificulta mucho más que los atacantes te ataquen directamente con amenazas basadas en IP, como booters o ataques DDoS. Al ocultar tu verdadera ubicación, una VPN reduce tu exposición y dificulta que los hackers identifiquen o accedan a tu red.

Las VPN también cifran tu tráfico de Internet y lo enrutan a través de servidores seguros, protegiendo tus datos contra la interceptación o la manipulación. Algunas VPN, como ExpressVPN, cuentan incluso con protección DDoS integrada en sus servidores, lo que permite bloquear ataques a menor escala antes de que lleguen a ti.

No obstante, una VPN por sí sola no detendrá todas las amenazas DDoS. Si un hacker logra descubrir tu dirección IP real o ataca la red a la que estás conectado, seguirás necesitando herramientas de protección DDoS específicas. Una VPN puede ocultar tu ubicación, pero no puede impedir un ataque que ya está en marcha.

Cómo ExpressVPN impide el rastreo y la suplantación de IP

Cuando te conectas a ExpressVPN, tu IP real se sustituye por la IP del servidor VPN, lo que oculta tu red a posibles atacantes. ExpressVPN usa direcciones IP compartidas, lo que significa que varios usuarios se conectan a través del mismo servidor, lo que dificulta mucho más rastrear las actividades hasta una persona concreta.

Además, los servidores de ExpressVPN disponen de protección DDoS integrada, lo que ayuda a absorber el impacto de los ataques a pequeña escala. Aunque puede que no bloquee los ataques más grandes y sostenidos, puede ayudar a reducir los daños.

Por último, la desconexión automática de ExpressVPN interrumpirá automáticamente el acceso a Internet si la VPN se desconecta, lo que evita que tu IP real quede expuesta.

Qué hacer si sufres un ataque DDoS

Los ataques DDoS requieren atención inmediata, ya que pueden causar graves daños a la red si no se tratan con rapidez. Esto es lo que debes hacer si eres objeto de un ataque:

- Identifica el ataque y analiza tus defensas: en primer lugar, observa lo que está sucediendo. A continuación, evalúa el alcance del ataque para determinar si tu protección es adecuada. Analiza tus defensas actuales, incluyendo tu plan de respuesta de seguridad, las medidas de mitigación de DDoS y la seguridad del DNS.

- Avisa a tu ISP: después de confirmar el ataque DDoS, avisa a tu ISP. Muchos proveedores de servicios ofrecen algunas herramientas de mitigación de DDoS que pueden ayudar a minimizar el daño causado durante el ataque.

- Sigue tu plan de respuesta a incidentes o el de tu organización: todos los miembros del equipo deben seguir correctamente el plan de respuesta a incidentes de la empresa, si lo hay. De esta forma, todos estarán en sintonía en cuanto a las comunicaciones y estrategias para contrarrestar los ataques DDoS.

- Implementa tus herramientas de mitigación de DDoS: utiliza las herramientas de mitigación que tengas a tu disposición, como herramientas de seguridad DDoS siempre activas, mitigaciones de DDoS basadas en la nube o cualquier software exclusivo que empleéis tu organización o tú.

- Registra todo: mantén registros de todo lo que ocurra. Estos registros pueden utilizarse en el futuro para ayudar a detectar vulnerabilidades o para que las fuerzas del orden encuentren y detengan al hacker responsable del ataque. Sin embargo, ten en cuenta que llevar un registro de todo puede amplificar la presión sobre tu red en caso de un ataque de gran envergadura.

- Denuncia el ataque: por último, denuncia el suceso a las autoridades competentes de tu región para que puedan comenzar a investigar al hacker.

Casos prácticos y ejemplos reales

A continuación se presentan algunos casos destacados de uso de servicios de IP stressers y booters en ataques DDoS y las consecuencias legales que se derivaron de ellos.

Ataques DDoS famosos en los que se utilizaron IP stressers y booters

Los hackers han utilizado stressers y booters en miles de ataques en todo el mundo por diversos motivos, entre ellos obtener beneficios, interrumpir servicios específicos o como parte de una campaña hacktivista online más amplia. Algunos ejemplos concretos son:

- Ataque DDoS contra Spamhaus (2013): un enorme y famoso ataque DDoS contra Spamhaus, una organización internacional que rastrea y publica listas de direcciones IP y dominios asociados a actividades maliciosas. El ataque fue perpetrado por un grupo anti-Spamhaus con sede en Rusia, pero el principal culpable resultó ser un hacker adolescente de Londres. Fue condenado a 240 horas de servicios comunitarios.

- Servicio de alquiler de DDoS vDOS (2012-2016): vDOS, uno de los servicios de DDoS de alquiler más infames, lanzó más de 2 millones de ataques contra objetivos de todo el mundo. Dirigido por dos adolescentes israelíes, el servicio obtuvo cientos de miles de dólares en beneficios antes de que las fuerzas del orden lo cerraran. Los operadores fueron condenados a servicios comunitarios y a multas, y las autoridades recuperaron más de 175 000 dólares en beneficios.

- WebStresser (2018): con más de 136 000 usuarios registrados y millones de ataques lanzados, WebStresser fue una de las plataformas de DDoS por encargo más prolíficas de la historia. Varios autores fueron detenidos y 250 usuarios del servicio también se enfrentaron a acciones legales por los daños causados.

- Quantum Stresser (2012-2018): otro importante servicio de booter, Quantum Stresser, tenía más de 80 000 usuarios y se utilizó para lanzar más de 50 000 ataques solo en 2018. El operador de Quantum Stresser fue detenido en 2018 y condenado en 2020 a entre cuatro y cinco años de libertad condicional y seis meses de arresto domiciliario. Su leve condena se debió a su mal estado de salud.

- Ataques DDoS contra medios de comunicación rusos (en curso): después de que Rusia invadiera Ucrania, los hacktivistas comenzaron a lanzar ataques DDoS contra empresas de medios de comunicación rusas y webs del gobierno.

- Ataques generalizados a plataformas de juegos (en curso): desde hace tiempo, algunos servicios de juegos como Xbox Live, PlayStation Network y Steam son blanco de ataques DDoS. Los hackers también atacan a proveedores de juegos específicos, como cuando interrumpieron los servidores de Blizzard Entertainment y bloquearon el acceso a juegos como Overwatch 2 y Diablo 4 en 2023.

Preguntas frecuentes sobre los IP stressers y los DDoS booters

¿Pueden las fuerzas del orden rastrear los ataques de IP stressers?

¿Cuándo es legal usar un IP stresser?

¿Cuáles son las consecuencias legales de operar un servicio booter?

¿Cuáles son las mejores defensas contra los ataques booter?

Una VPN también puede ocultar tu IP, lo que dificulta que los atacantes te encuentren, aunque no servirá de nada una vez que el ataque esté en marcha.

¿Cuáles son los tipos más comunes de ataques basados en IP?

¿Qué tipos de ataques pueden realizar los servicios de booter?

¿Cómo se relaciona la suplantación de IP con los ataques DDoS?

¿Cómo utilizan los hackers los stressers?

Sin embargo, los booters suelen ser los preferidos porque están diseñados específicamente para enviar grandes volúmenes de tráfico incontrolado. Por lo general, si un hacker quiere lanzar un ataque DDoS, utilizará un booter.

¿Existen herramientas de IP stresser gratuitas?

¿Qué debes hacer si eres víctima de un ataque IP stresser?

No des dinero a los hackers. Si te están chantajeando, no hay garantía de que vayan a parar una vez que pagues.

¿Puede una VPN protegerme de los ataques DDoS?

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN